HECTF 2022流动的音符题目♭♭♫♭♭§‖♭∮♭♯♩‖♭♪‖♩♫‖♭‖♭‖§♭‖♩‖♬♫♭‖‖‖♬∮‖¶♩♭‖♪‖♬♯♭♯♪‖¶¶‖♬♭♭‖♪‖♬♫§=

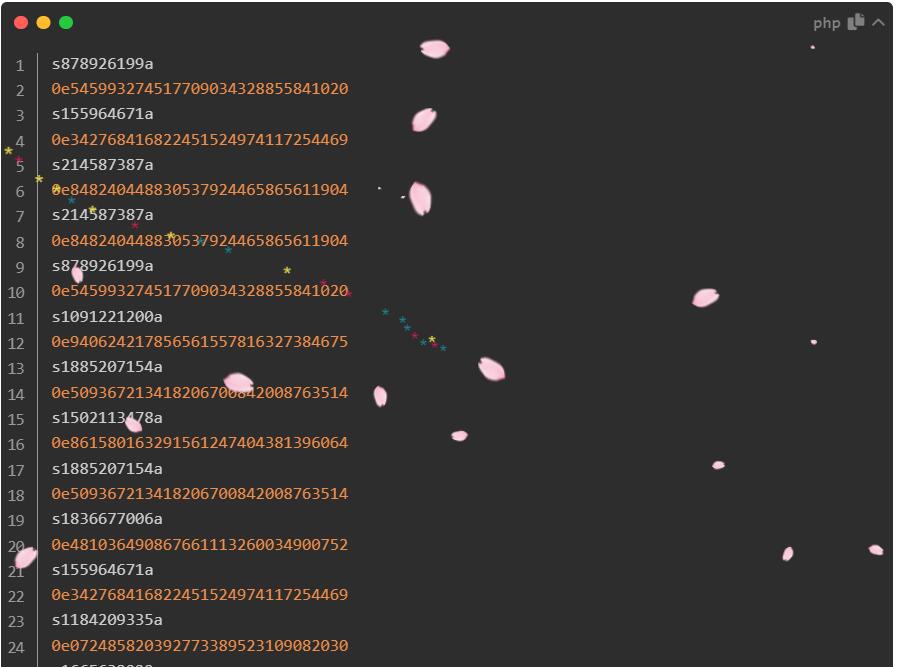

脚本先进行音符解密

然后利用变异凯撒

c = 'EA>N?s:WZg

2023-03-14