AK赛

这里只有密码的wp

rank:2

Hex?Hex!直接十六进制转字符串

LitCTF{tai111coollaaa!}

梦想是红色的核心价值观编码

LitCTF{为之则易,不为则难}

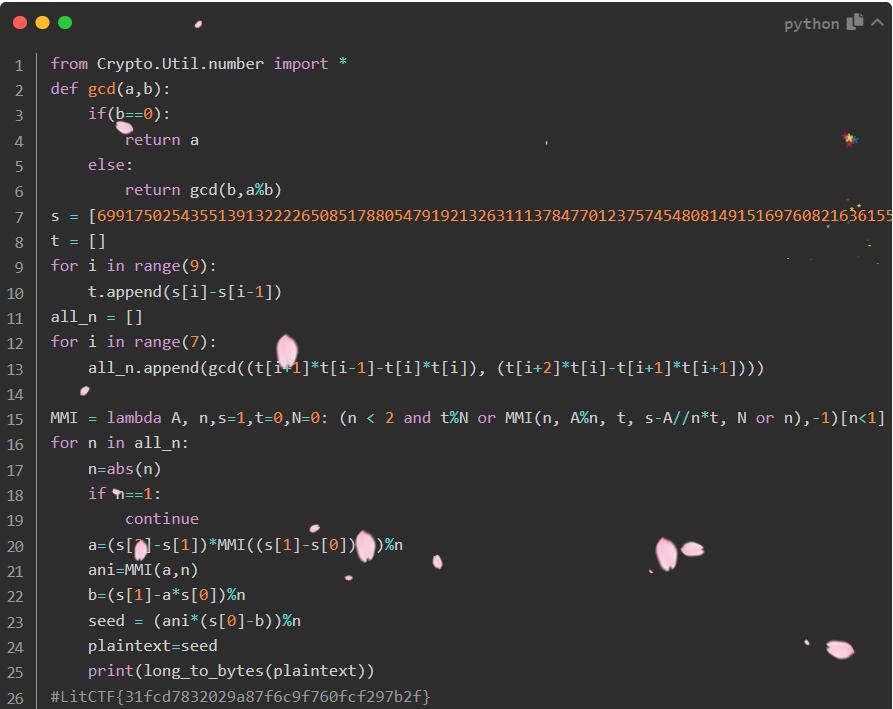

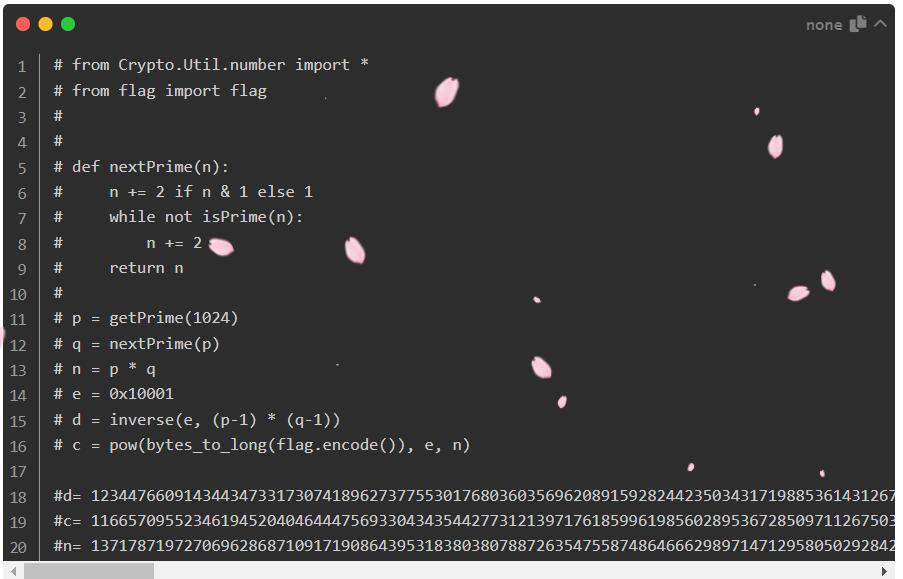

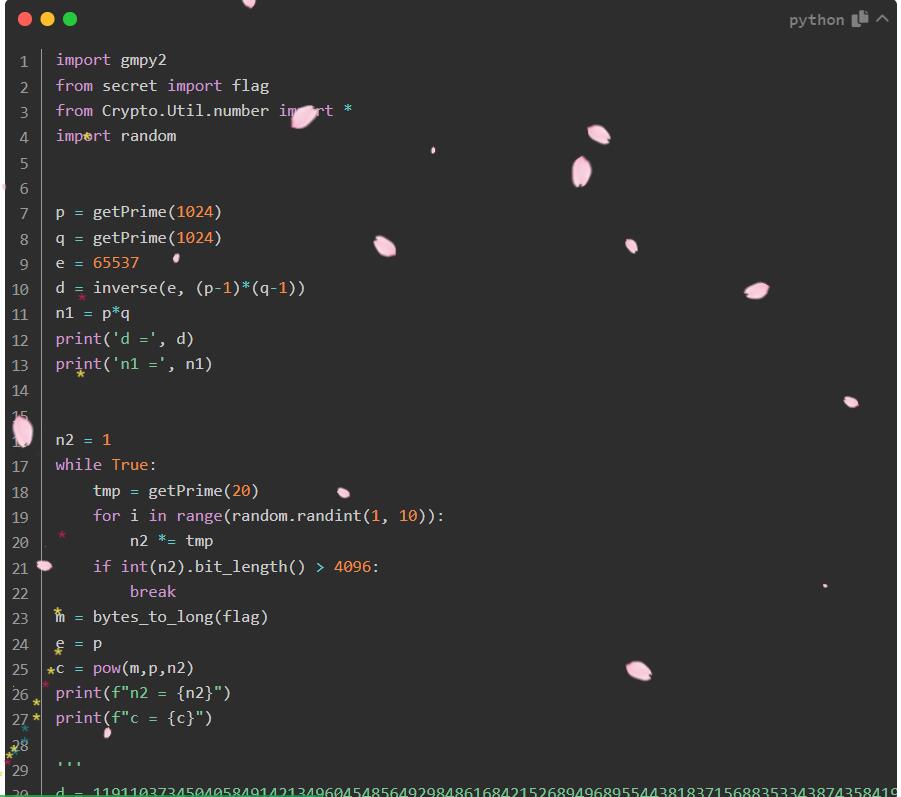

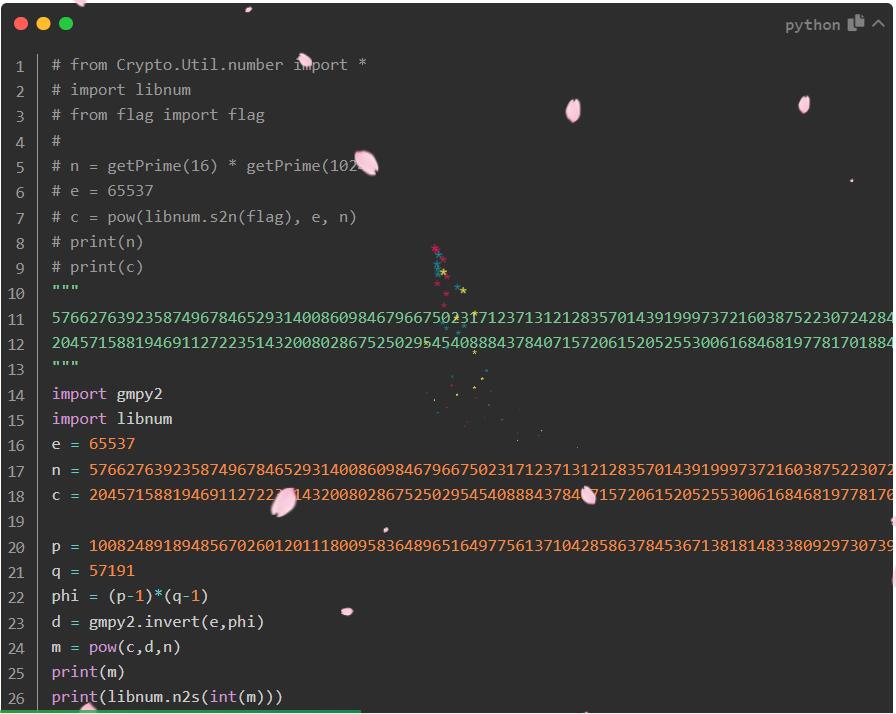

factordb直接分解n求RSA

impo

2023-05-15