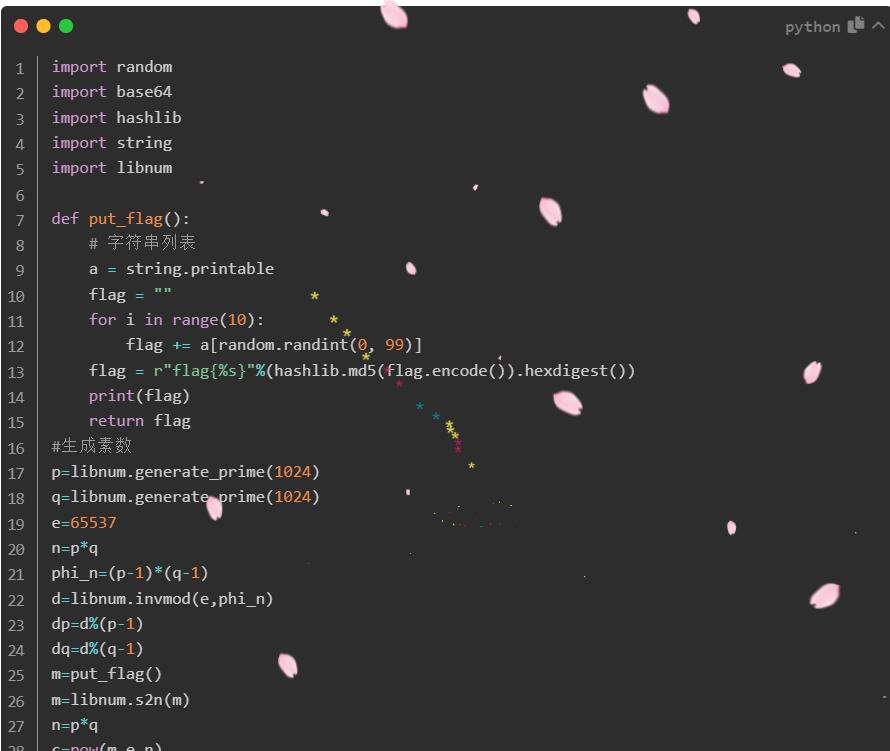

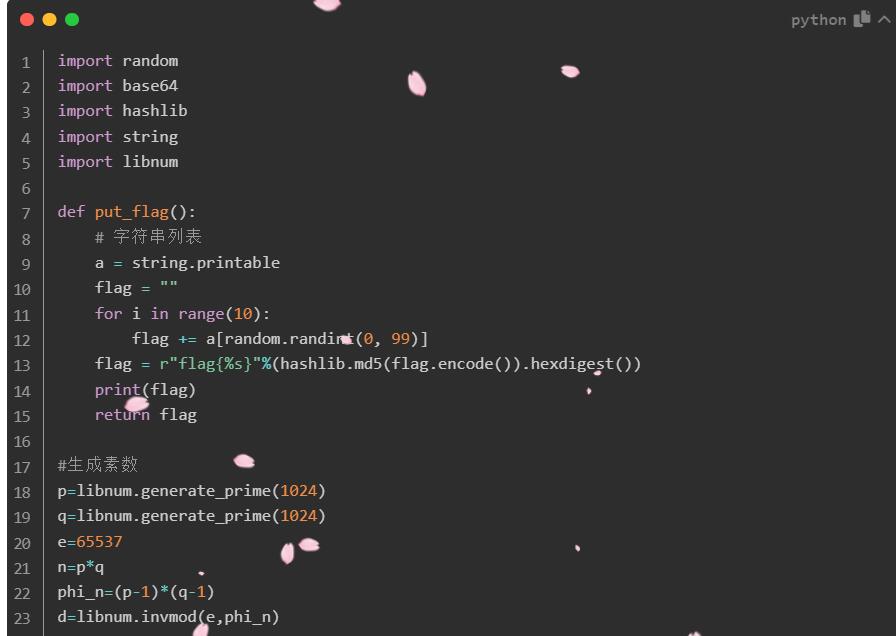

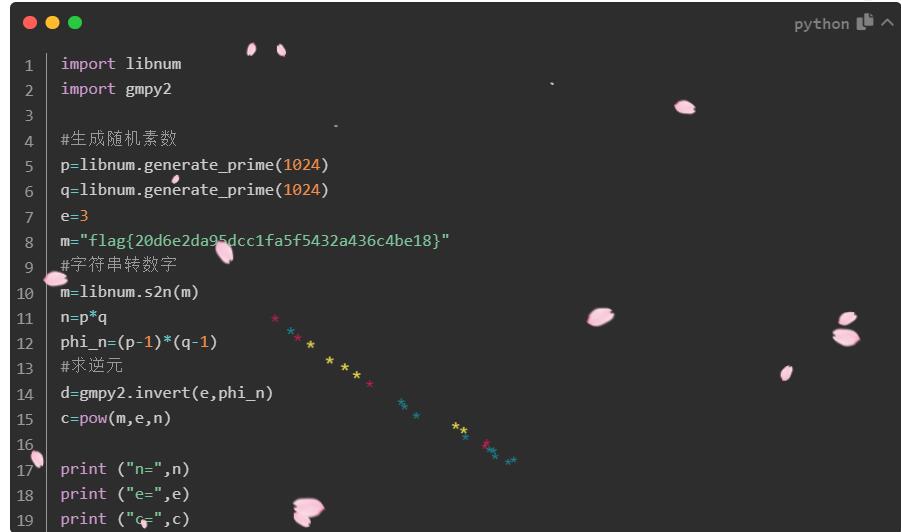

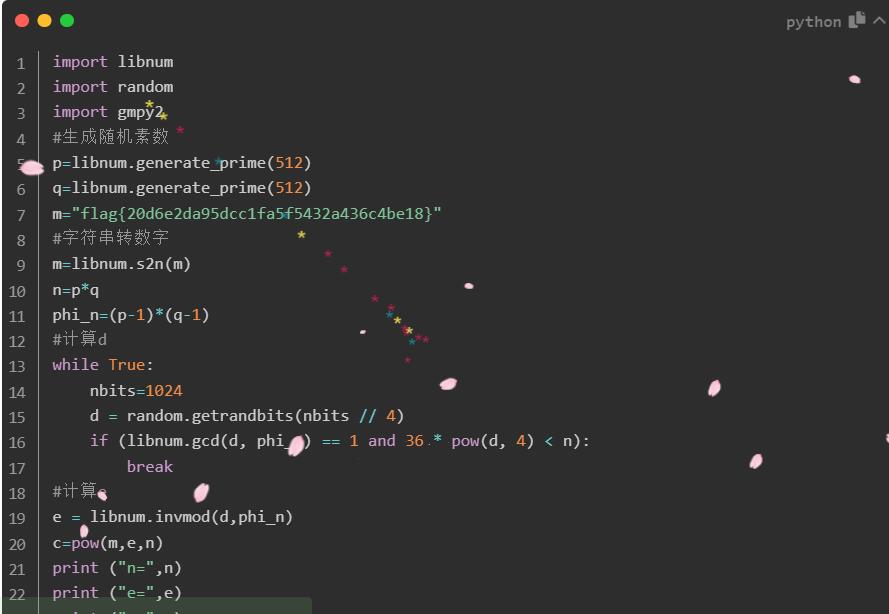

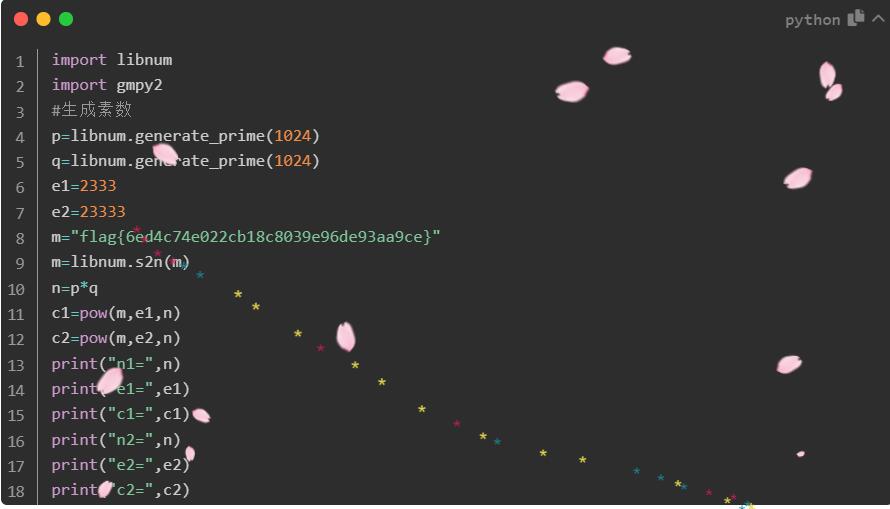

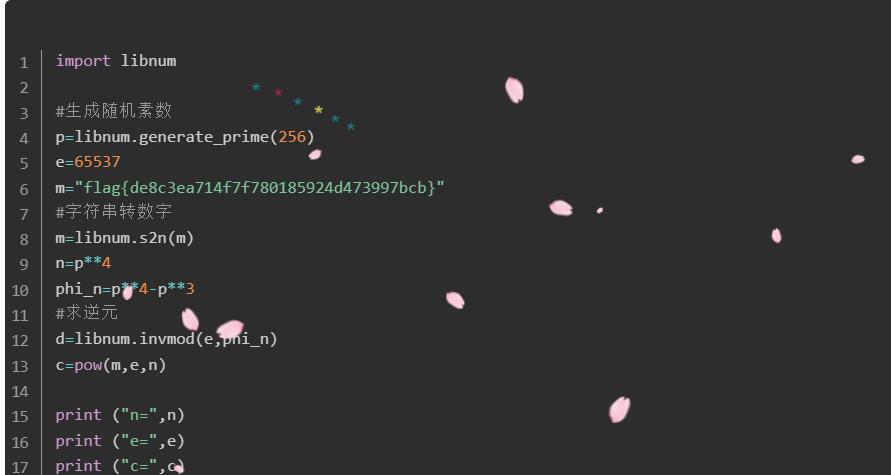

出题脚本import random

import base64

import hashlib

import string

import libnum

def put_flag():

# 字符串列表

a = string.p

2023-01-14