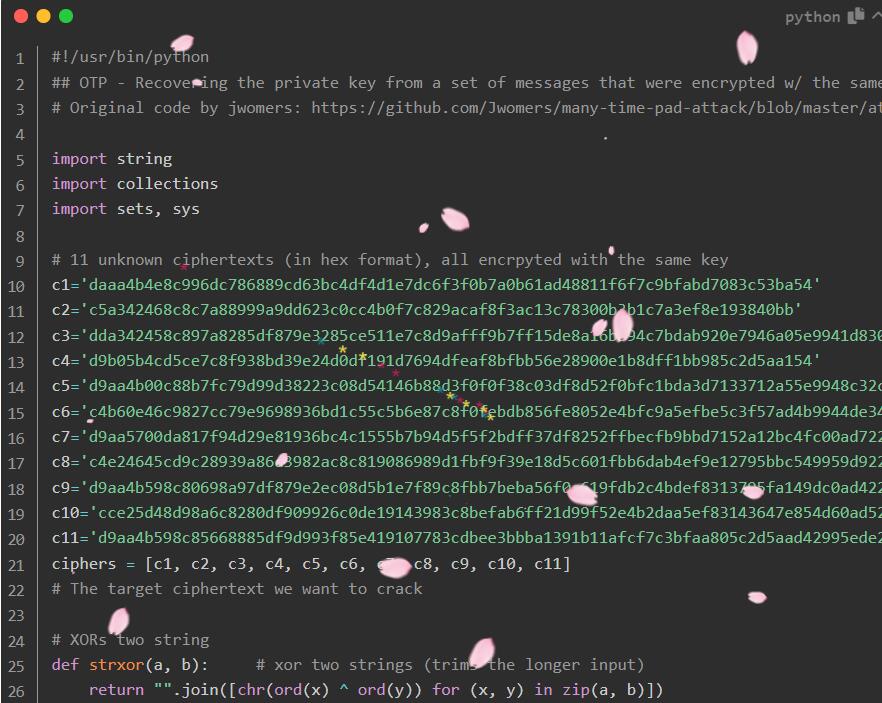

用同一个密钥去加密多条明文,当密文条数较多时就很容易被攻击,例如Many Time Pad。

这个攻击的原理是 c1⊕c2=m1⊕m2c1⊕c2=m1⊕m2,而通过 m1⊕m2m1⊕m2 可以分析出 m1⊕m2m1⊕m2

2023-01-15