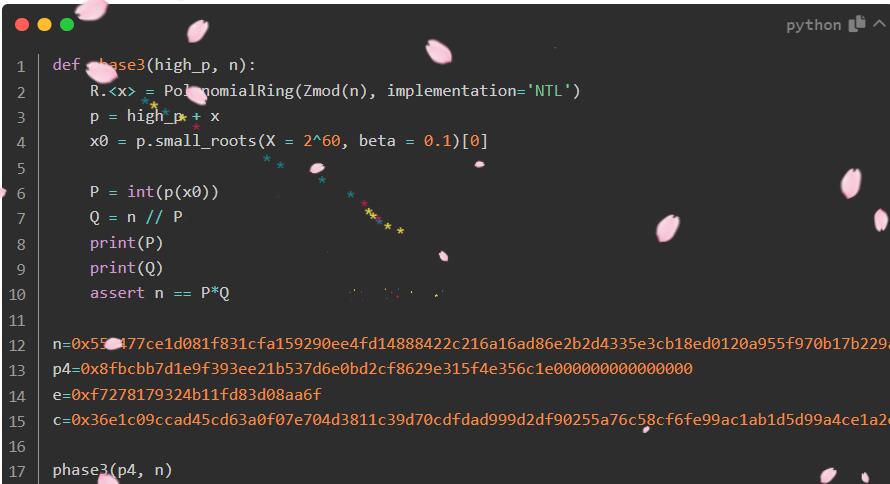

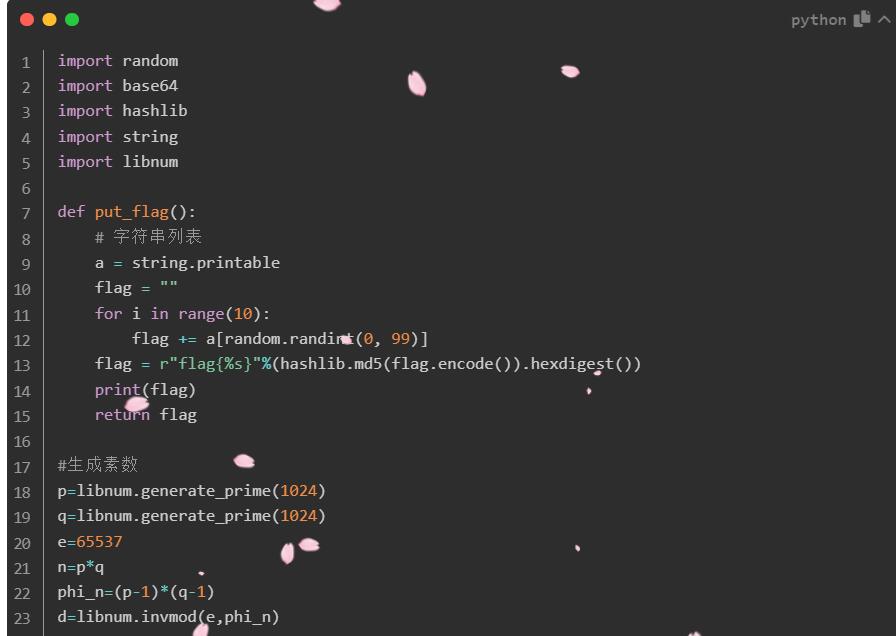

脚本1根据题目,注意 2^60 60需要修改相应的位数 a = (p >> 60) << 60

def phase3(high_p, n):

R.<x> = PolynomialRing

2023-01-14