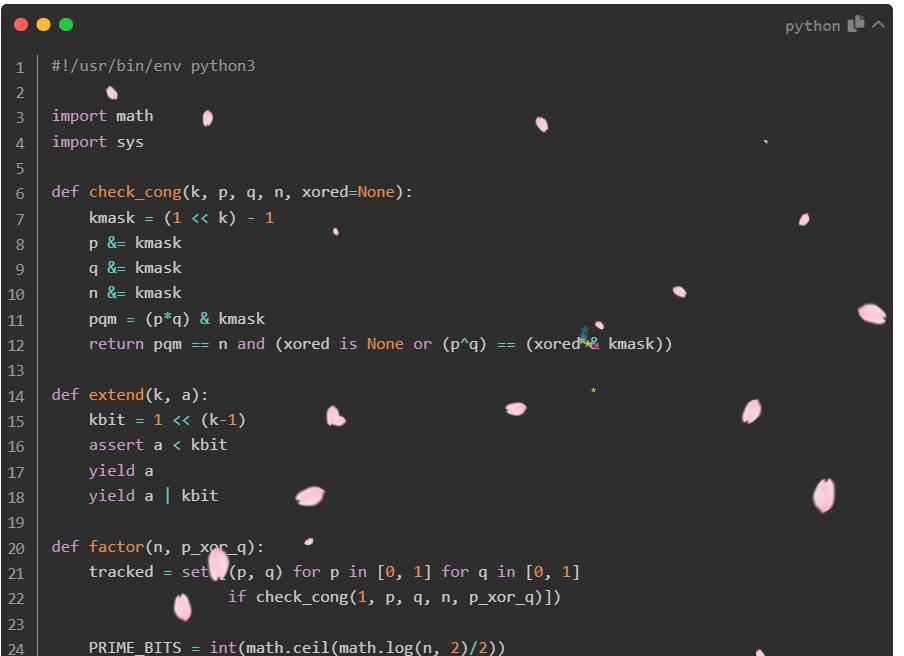

https://github.com/sliedes/xor_factor/blob/master/xor_factor.py

#!/usr/bin/env python3

import math

import sys

def chec

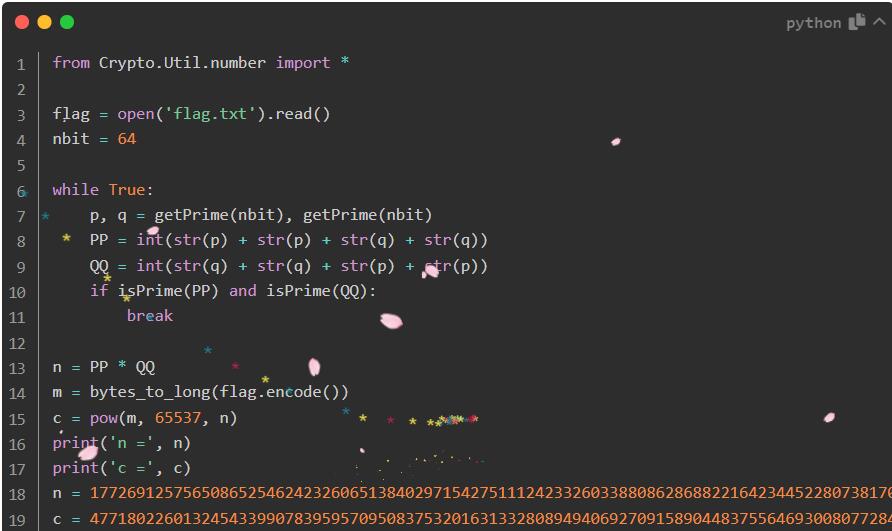

2023-06-03