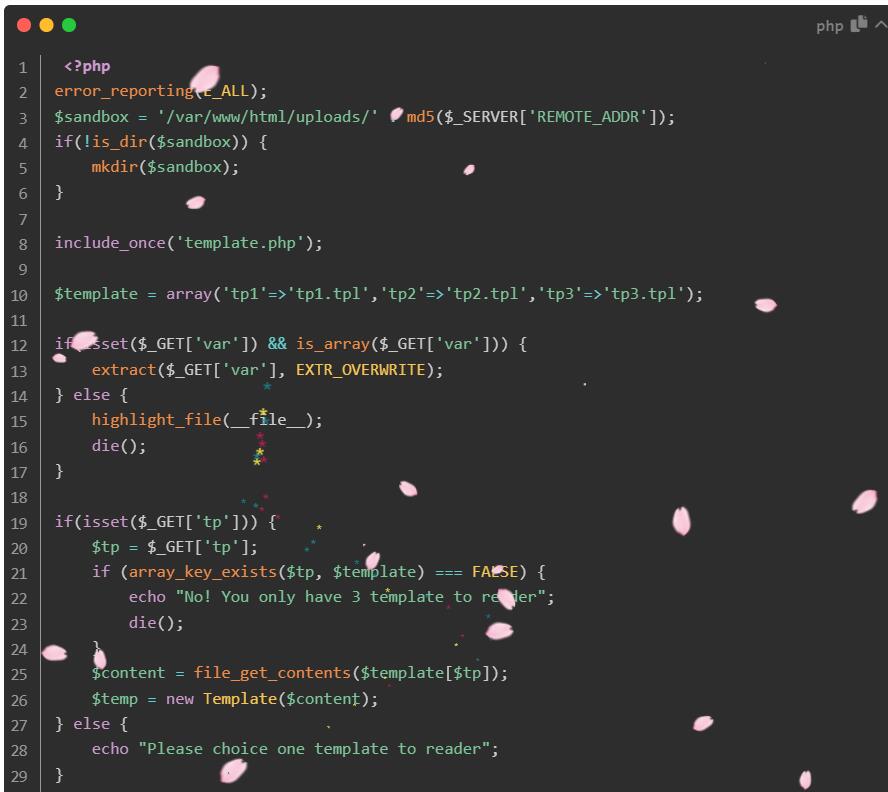

SSTI漏洞产生原因render_template函数自动渲染对应的内容,不会在执行渲染,但是你用render_template_string就可能出现再次渲染的问题

导致里面的x会当作代码执行

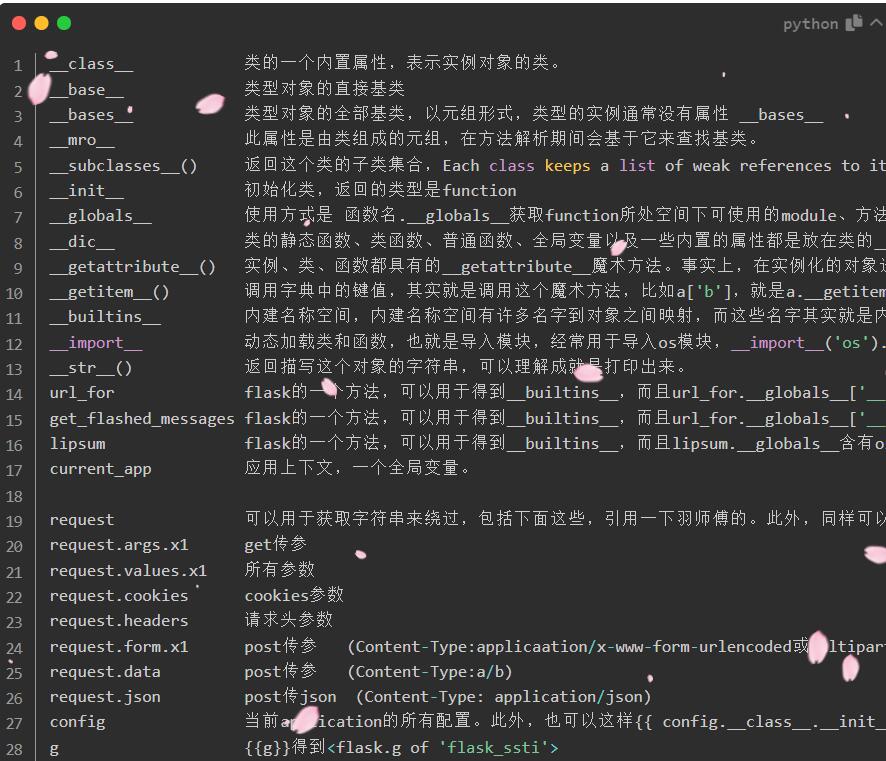

python类基础class在python中

2023-03-16