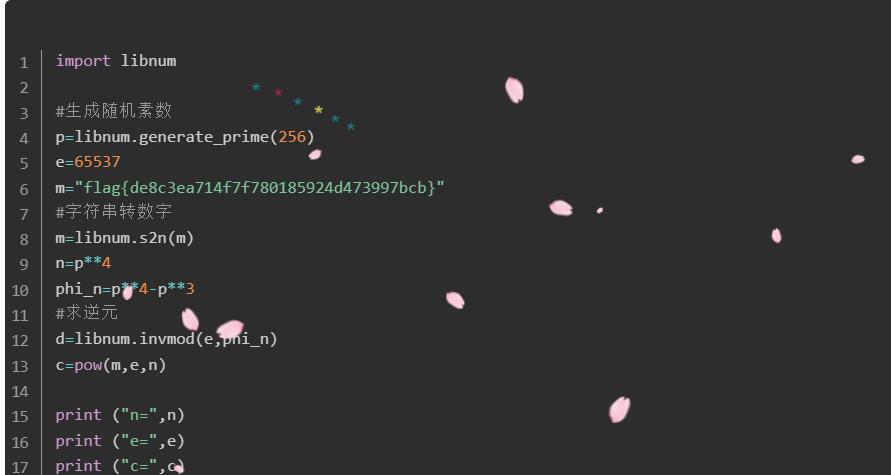

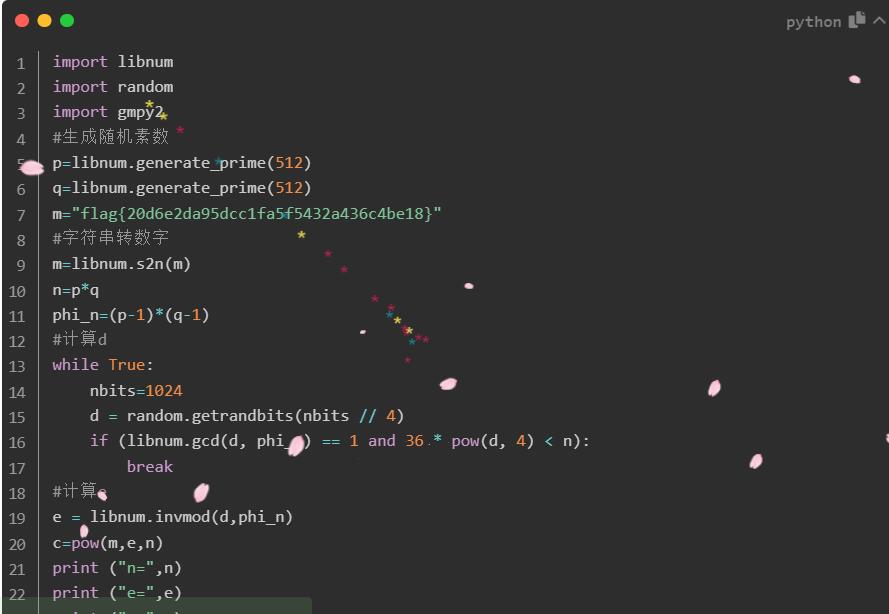

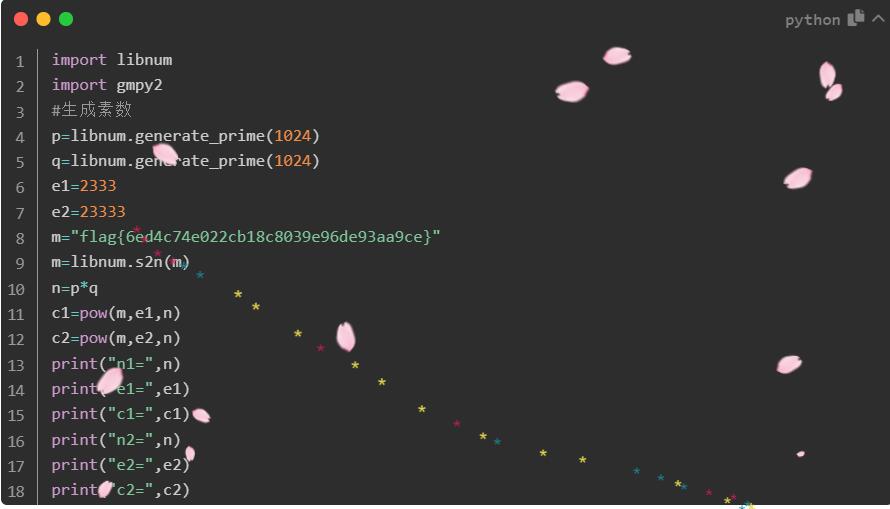

出题脚本import libnum

#生成随机素数

p=libnum.generate_prime(256)

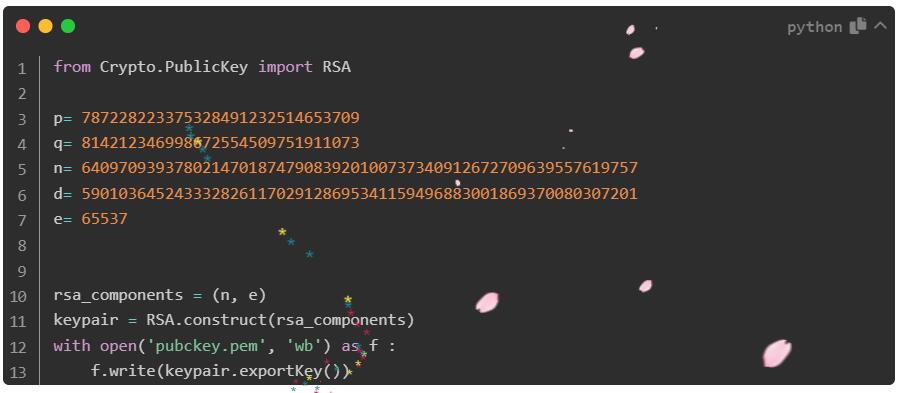

e=65537

m="flag{de8c3ea714f7f780185924d473997bcb}"

#字符

2023-01-14