CryptoVigenere题目

[TOC]

0dGmqk{79ap4i0522g0a67m6i196he52357q60f}

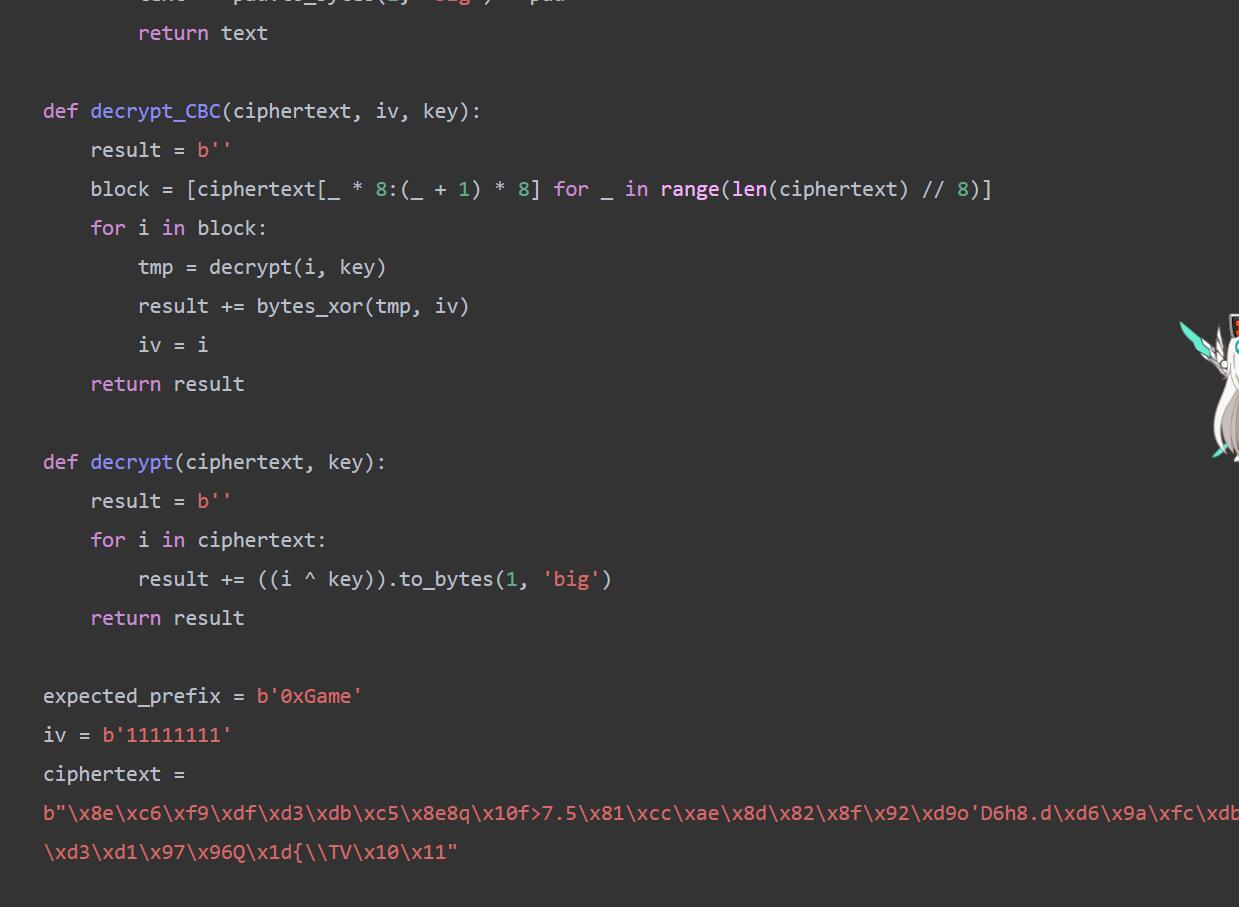

密钥game

flag: 0xGame{79ad4e0522a0a67a6e19

2023-10-11