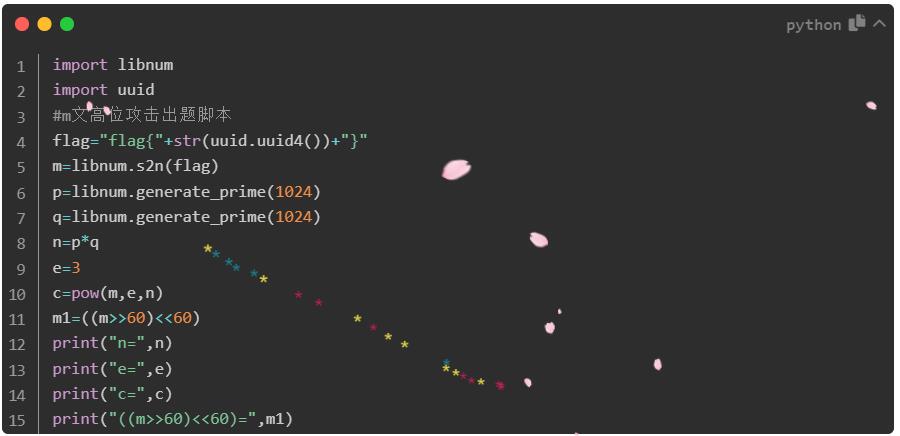

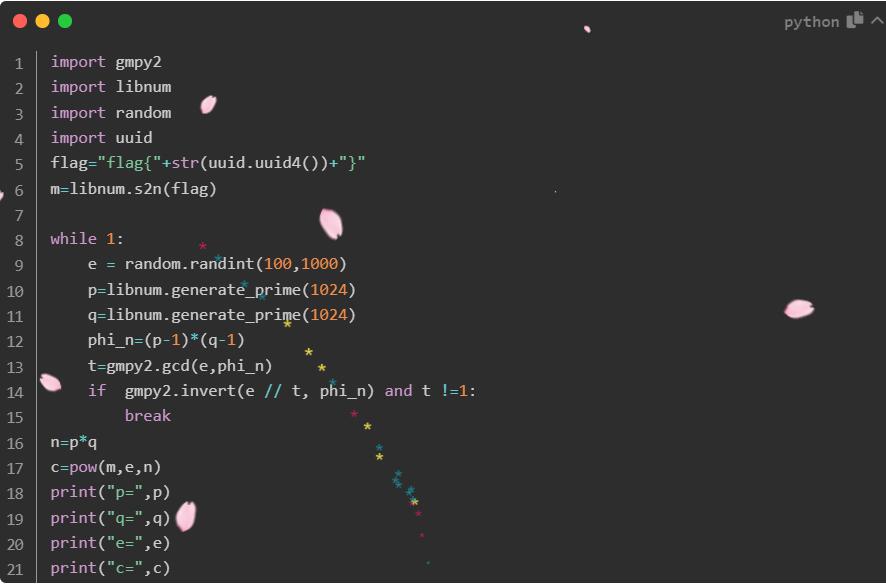

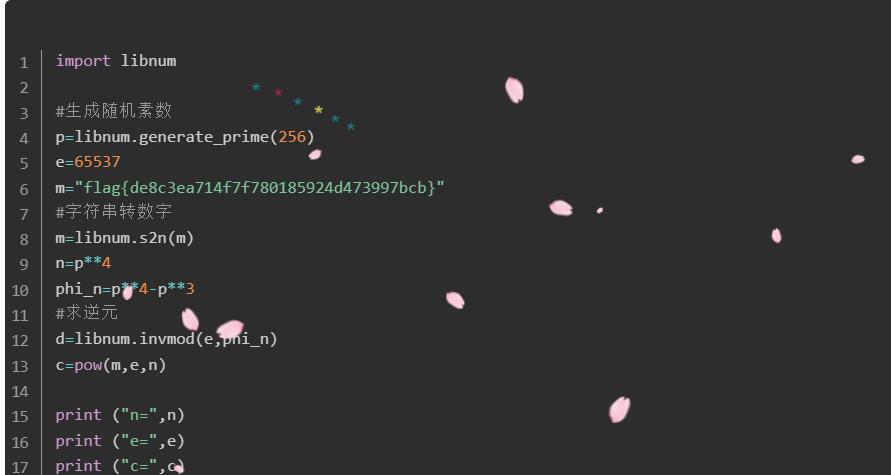

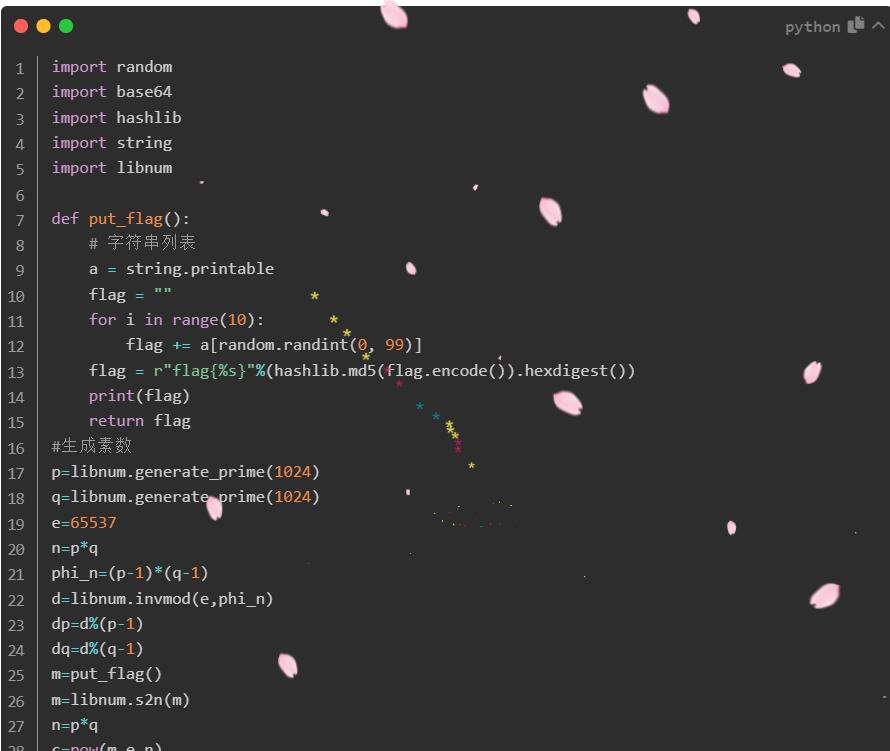

出题脚本# from Crypto.Util.number import *

# from flag import *

#

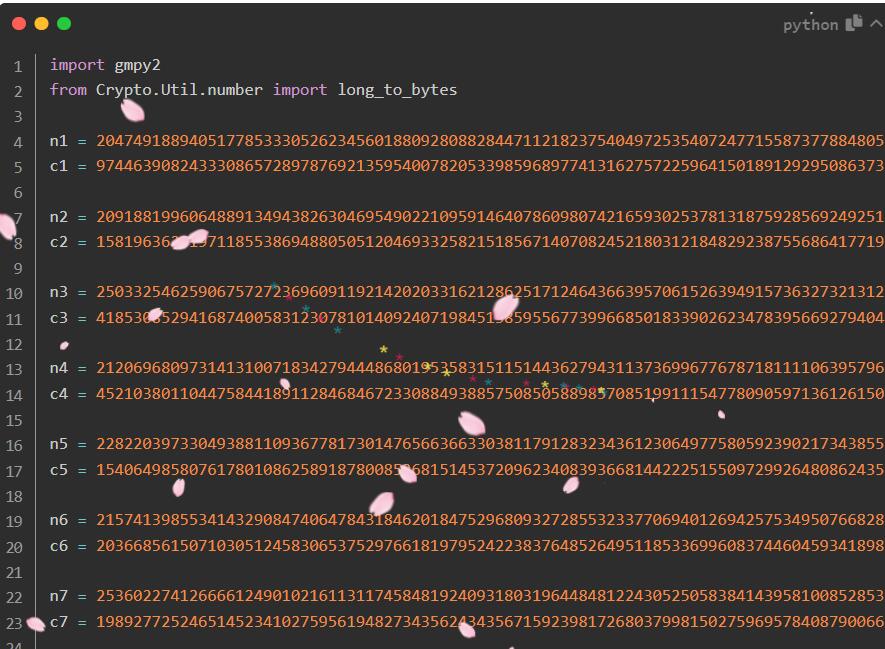

# n1 = 103835296409081751860770535514746586815395898427260

2023-01-14