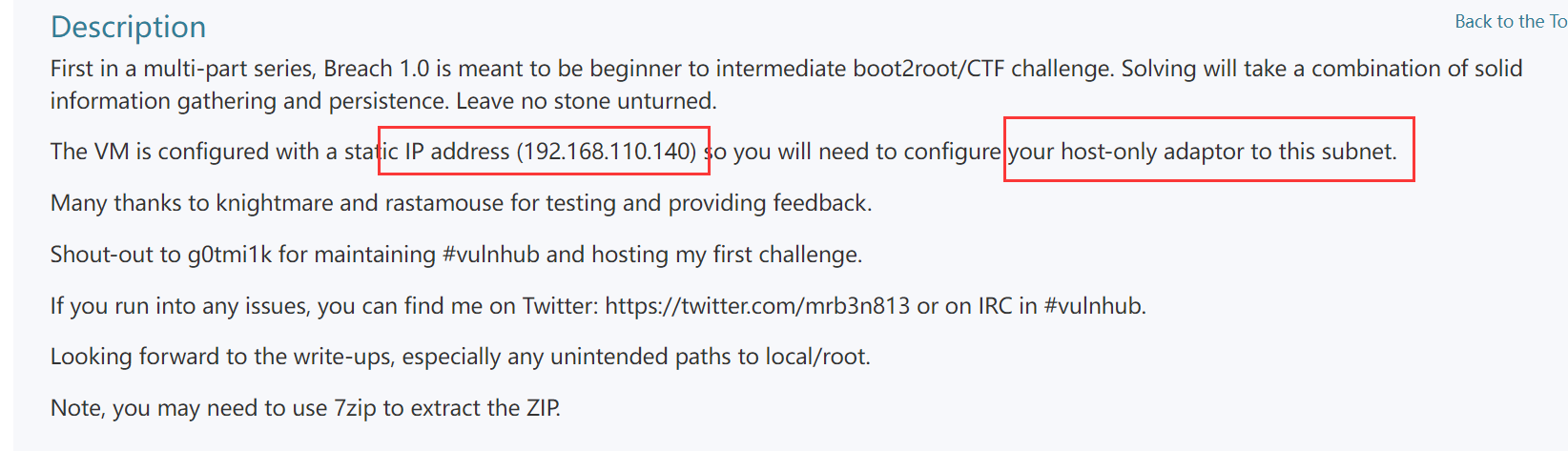

环境搭建

下载地址:https://download.vulnhub.com/breach/Breach-1.0.zip

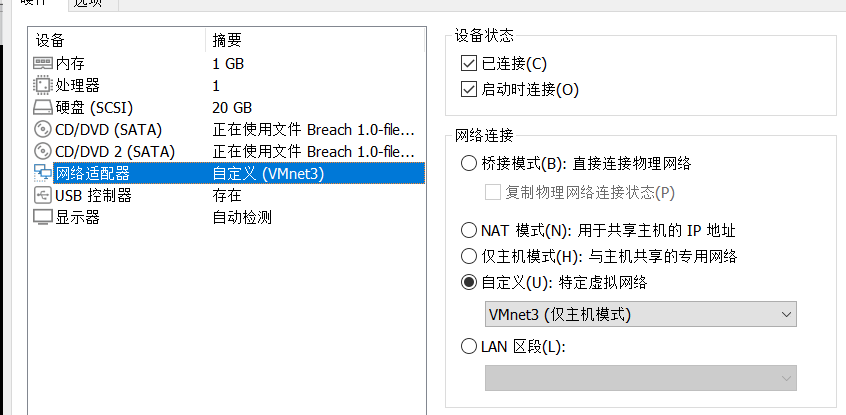

设置虚拟机网卡为仅主机模式

信息收集

确定主机

主机IP地址:192.168.110.140

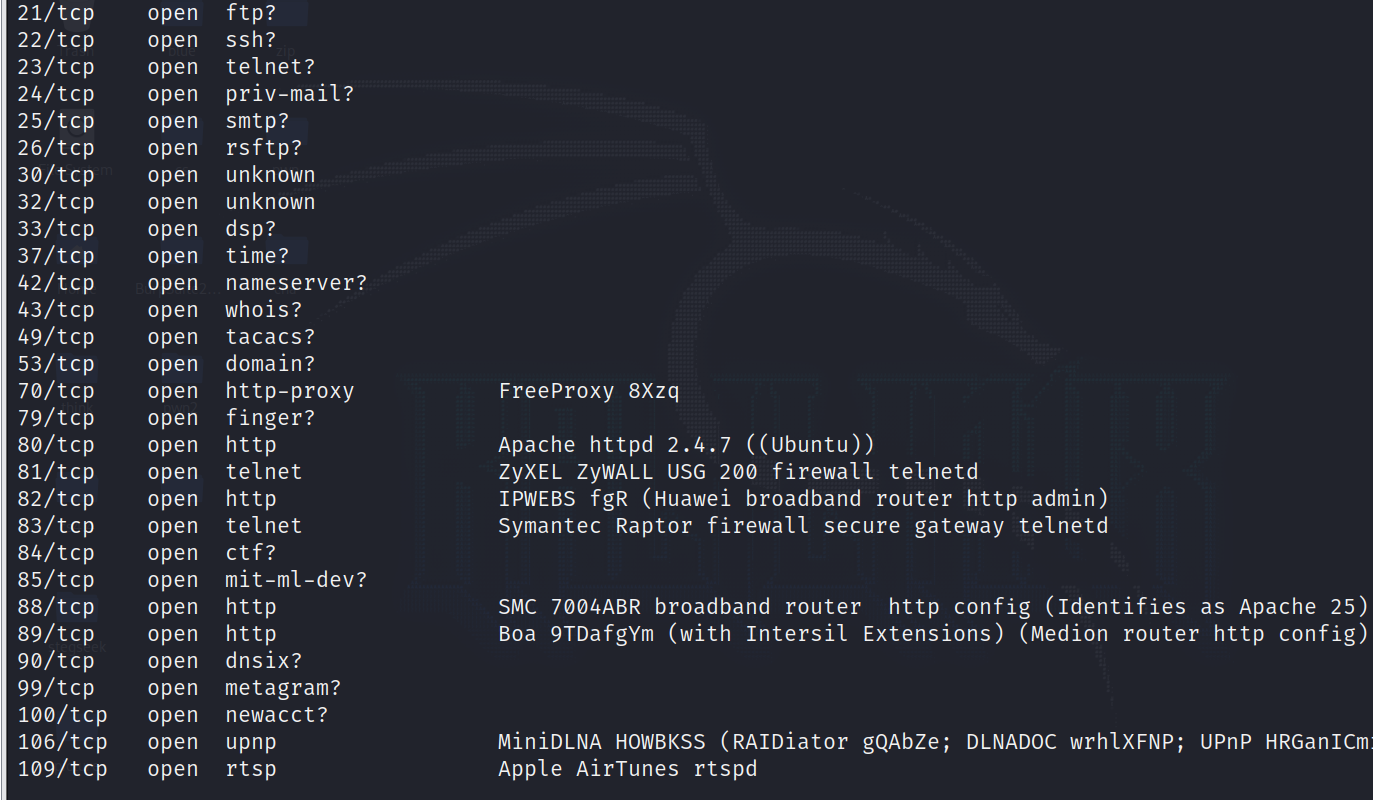

端口收集

nmap -T4 -sV 192.168.110.140

80服务开放

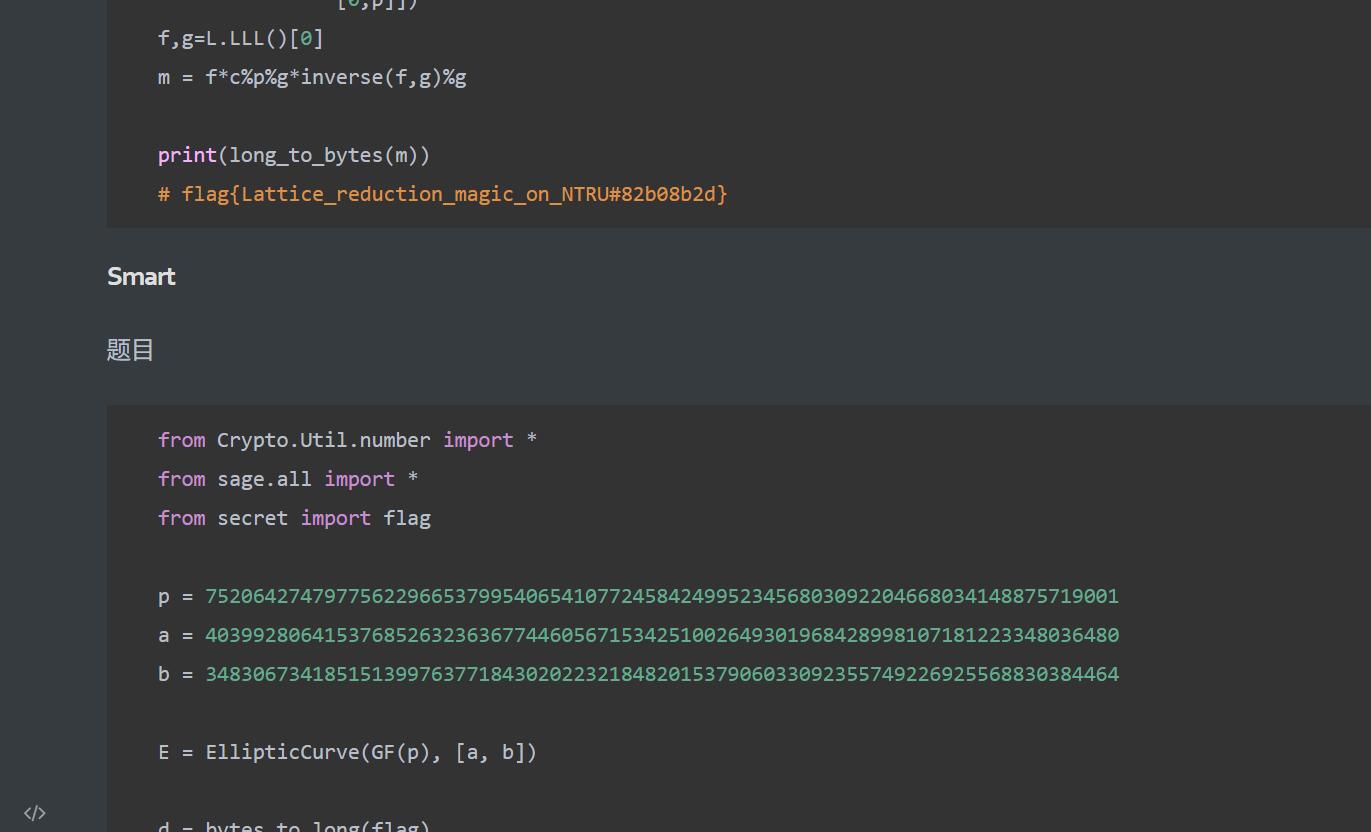

后台渗透

寻找利用方式

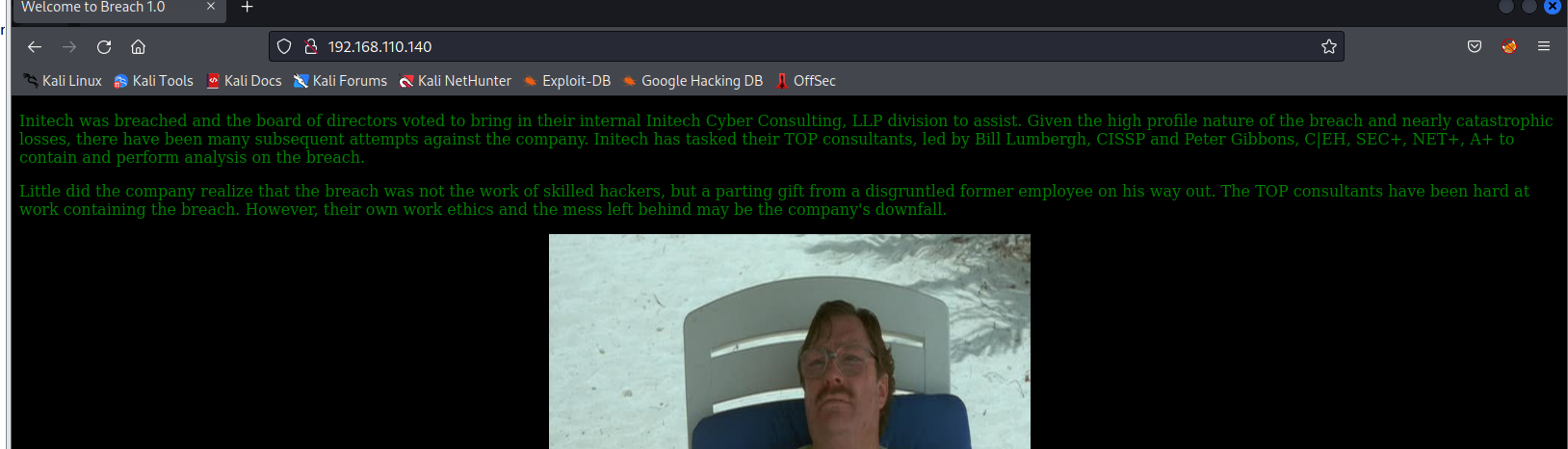

访问http服务

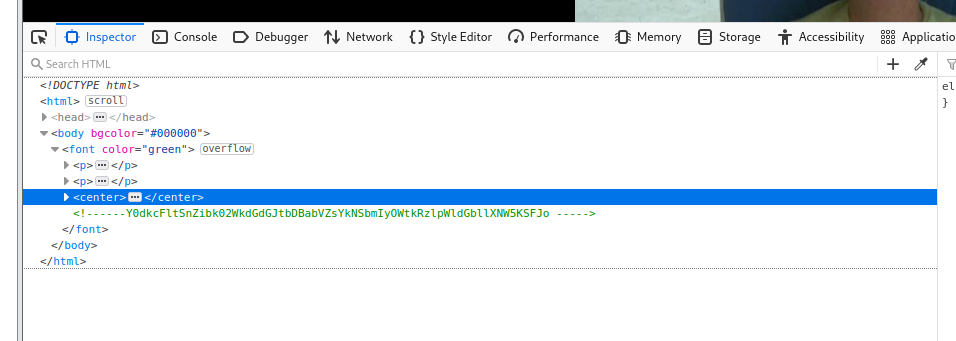

发现一段base64

解码得

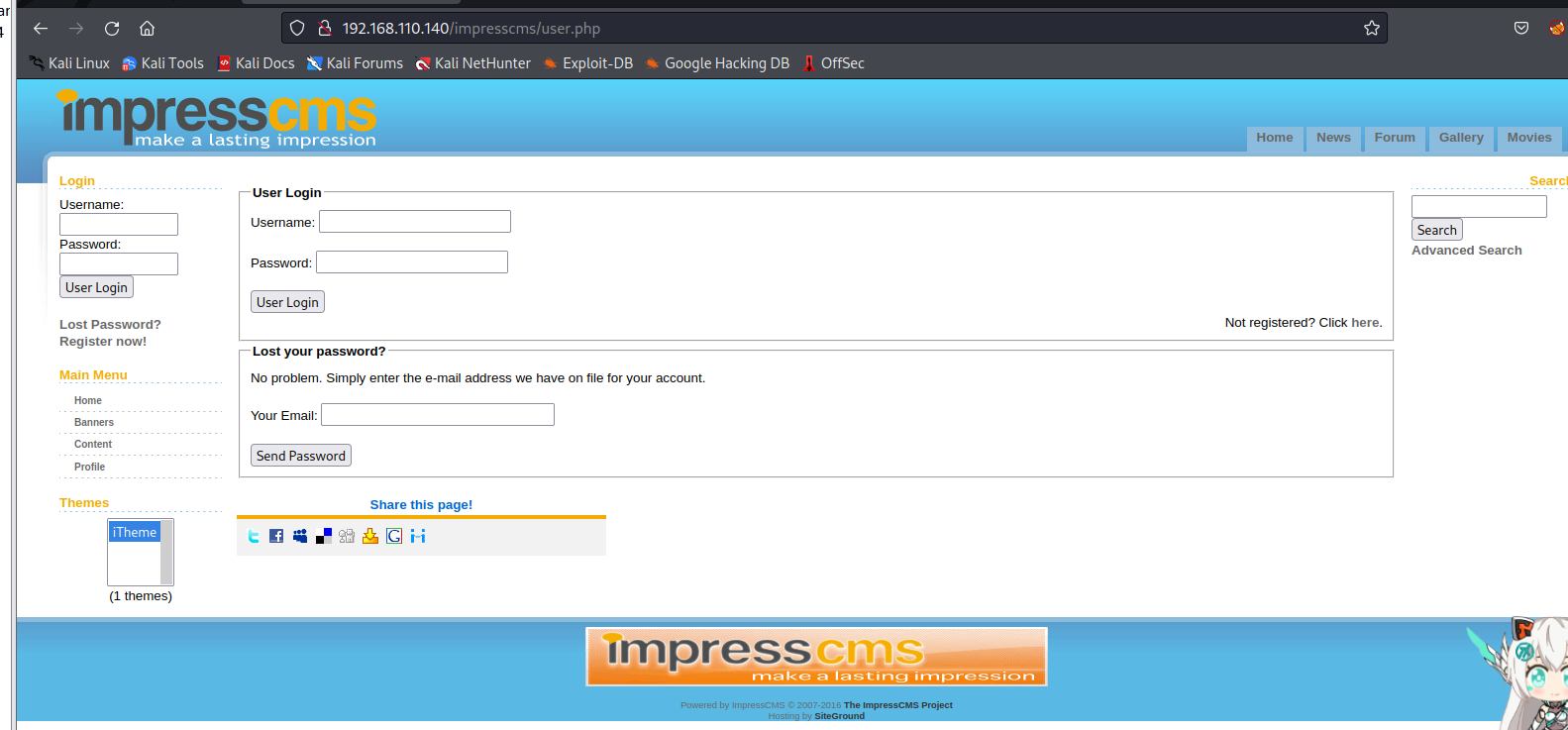

pgibbons:damnitfeel$goodtobeagang$ta发现点击图片会跳转,然后点击Employee portal,会跳转到一个cms页面

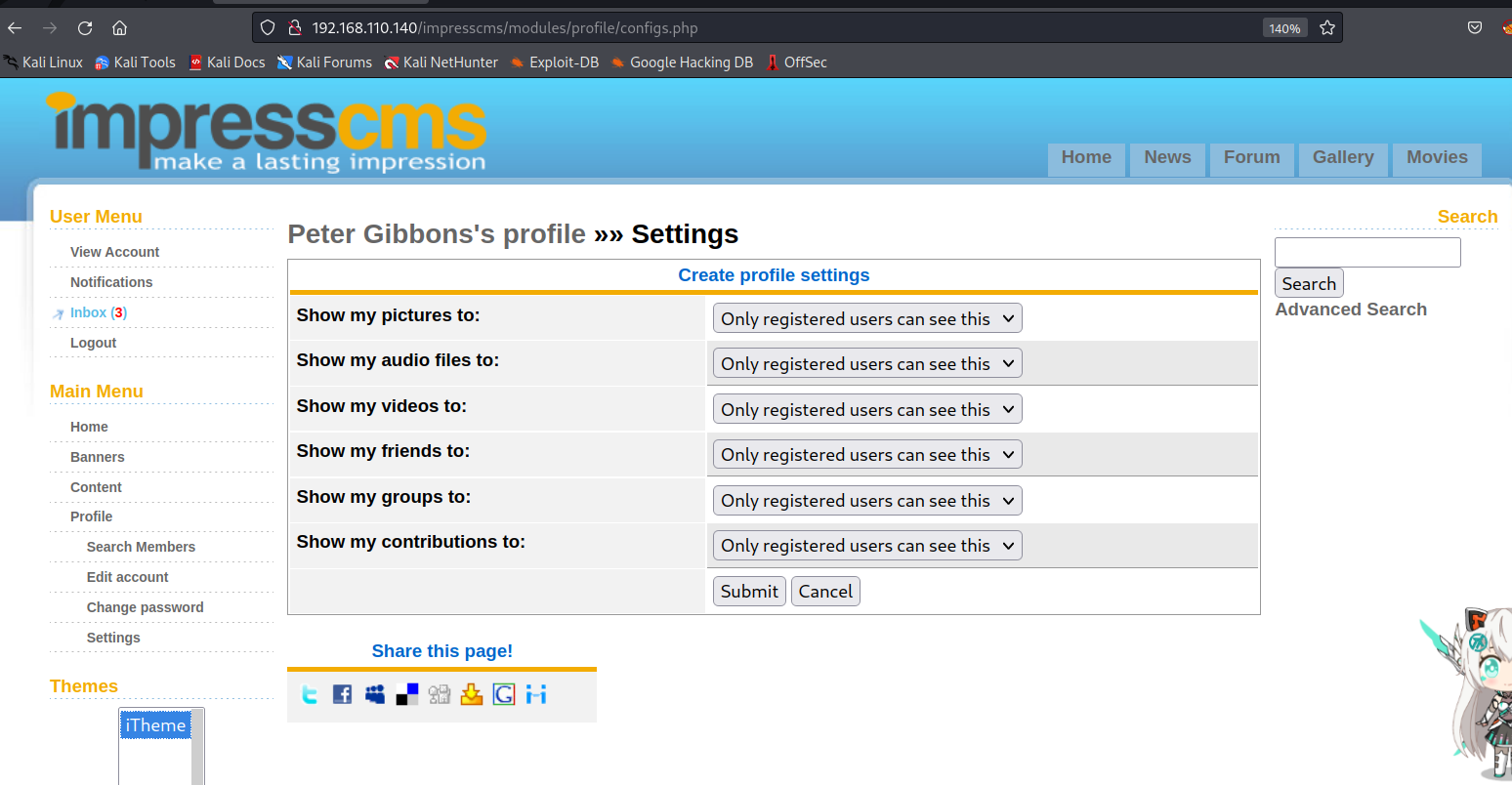

以上面得base64解码,作为账号密码进行登录

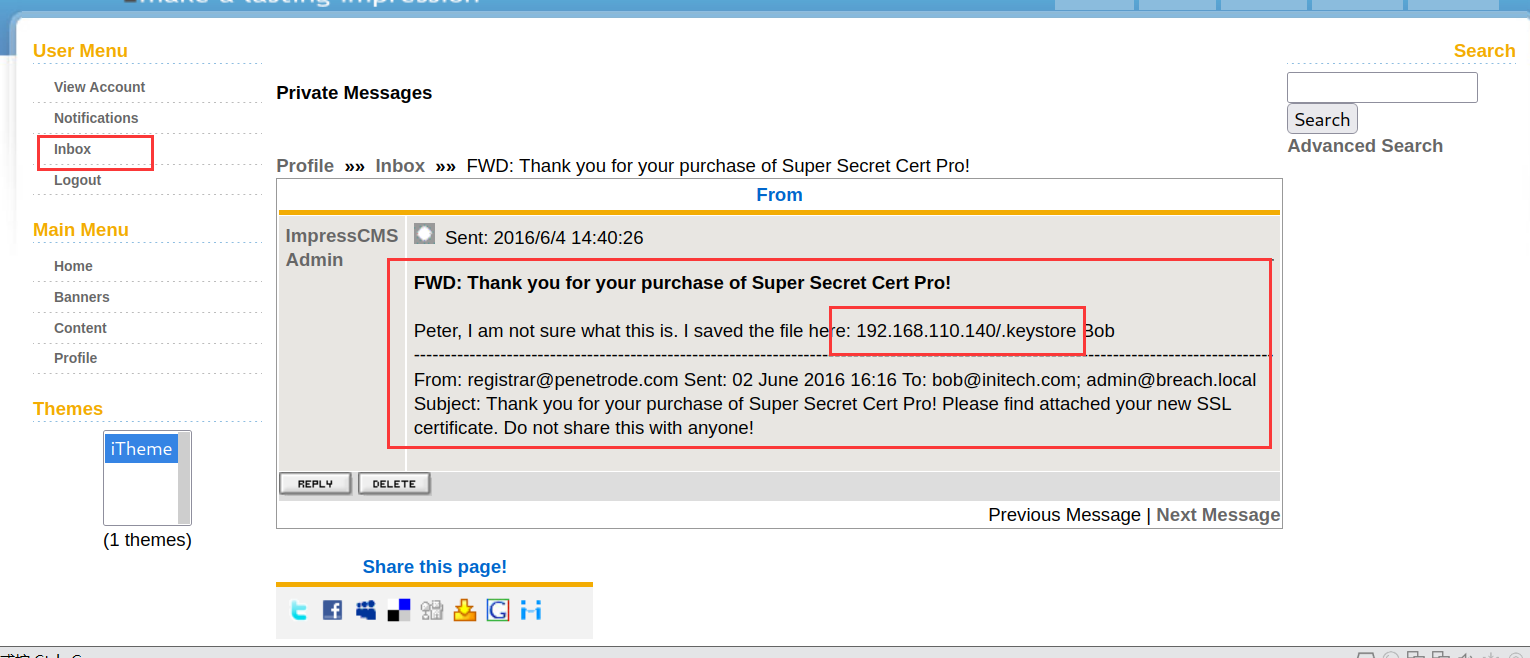

下载SSL证书

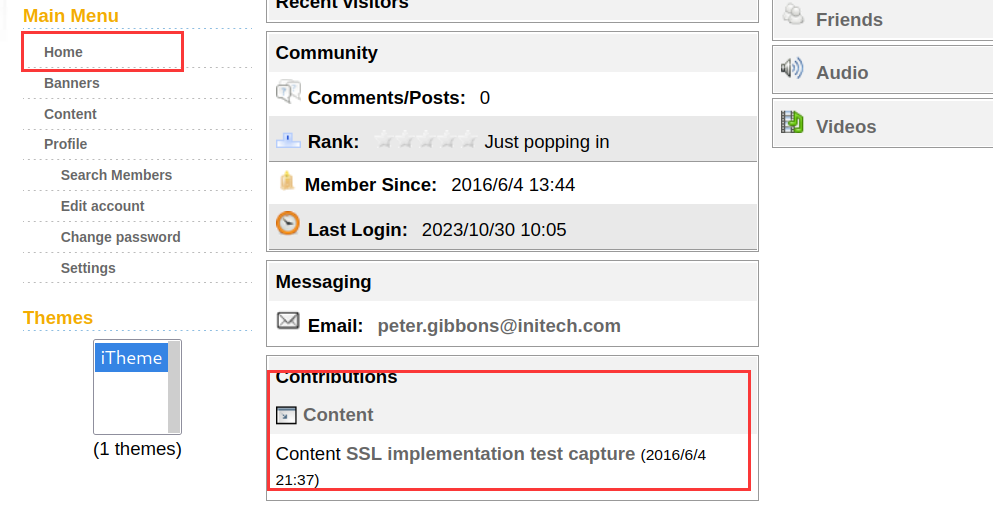

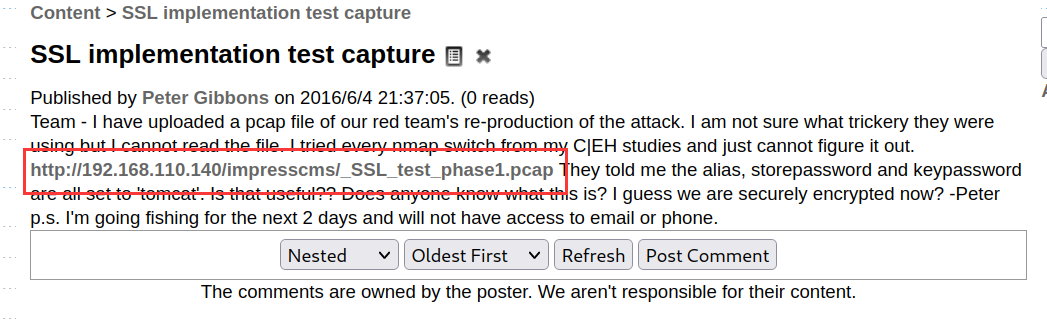

找到流量包

查看导出证书

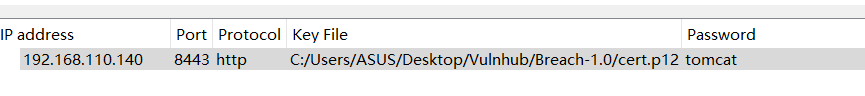

口令全为tomcat

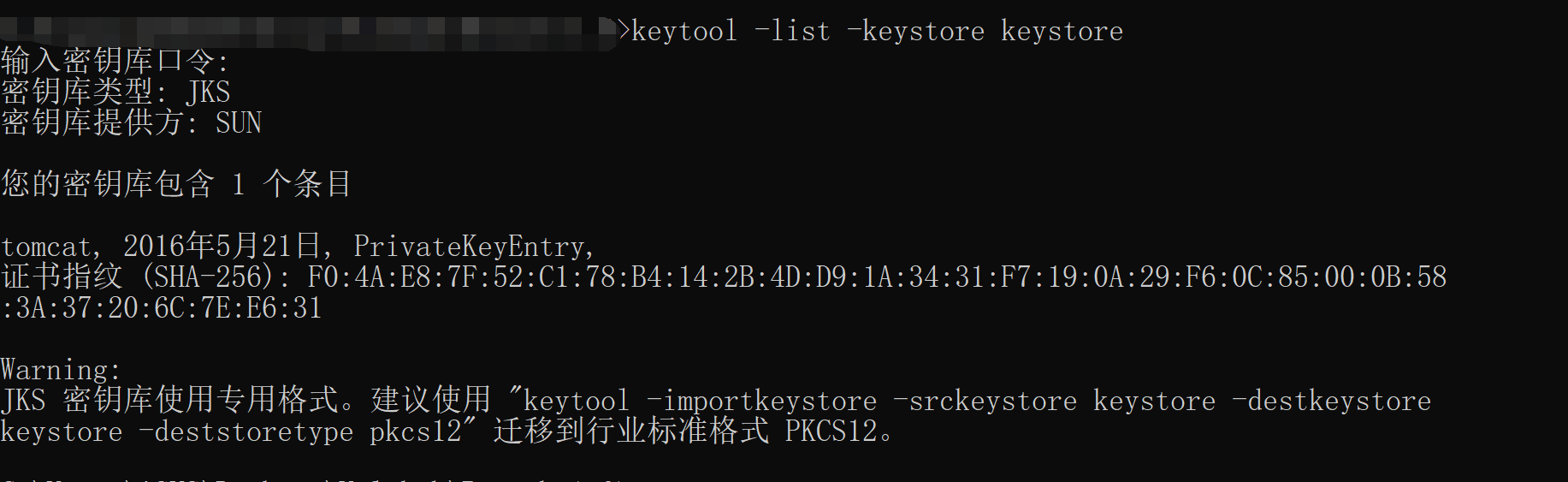

keytool -list -keystore keystore

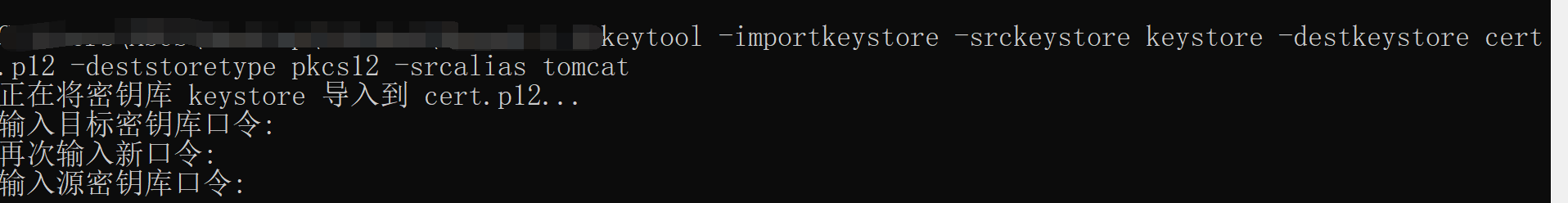

keytool -importkeystore -srckeystore keystore -destkeystore cert.p12 -deststoretype pkcs12 -srcalias tomcat

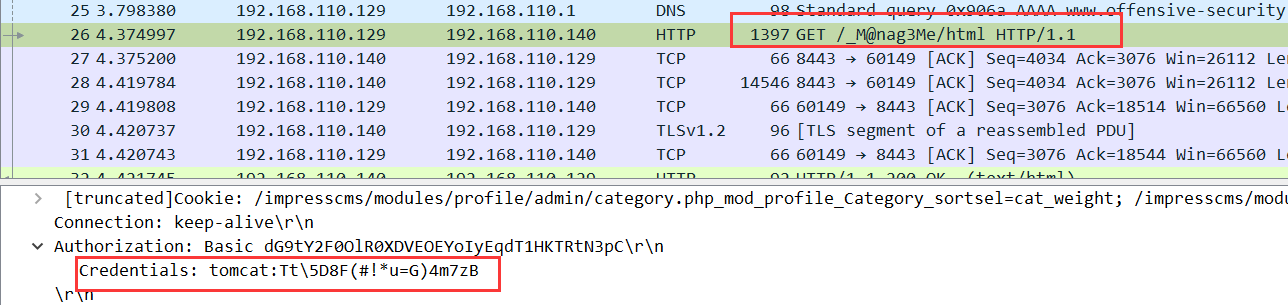

分析流量包

先打开流量包然后导入证书

找到后台登陆的后台的账号密码 https://192.168.110.140:8443/_M@nag3Me/html

tomcat: Tt\5D8F(#!*u=G)4m7zBgetshell

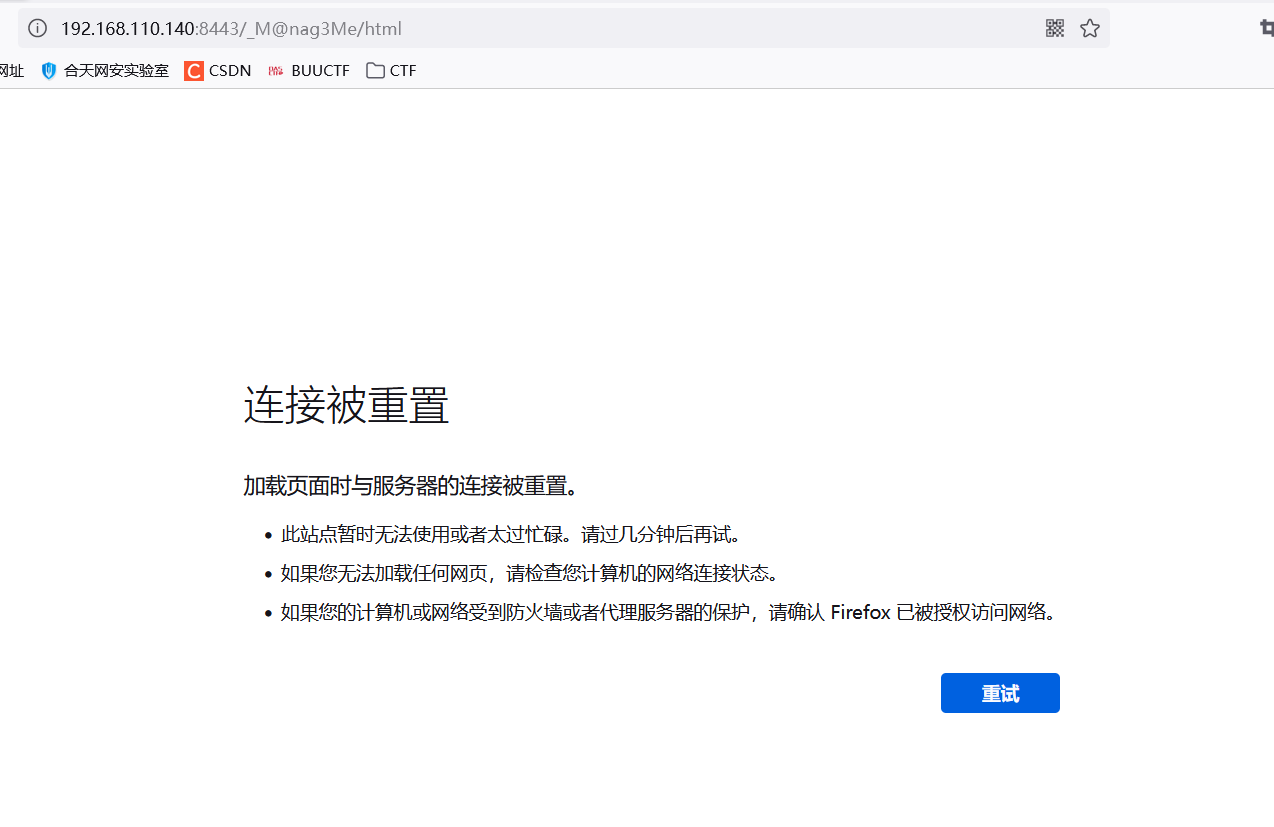

发现并不能正常访问

利用BP抓包放包

但是我们访问那个网页(这里访问上边的那个网页需要使用BP代理否则无法登录,要是你使用了BP代理依旧无法访问,那就检查一下自己的网卡设置是否正确,都无误得话那就凉凉)我现在就是这种情况

正常情况下登录tomcat后台之后,然后找getshell的方式然后通过msf进行渗透